Show Posts Show Posts

|

|

Pages: « 1 2 3 [4] 5 6 »

|

Новый вредонос для iOS поражает устройства с джейлбрейком и безhttps://xakep.ru/2015/10/06/yispecter/

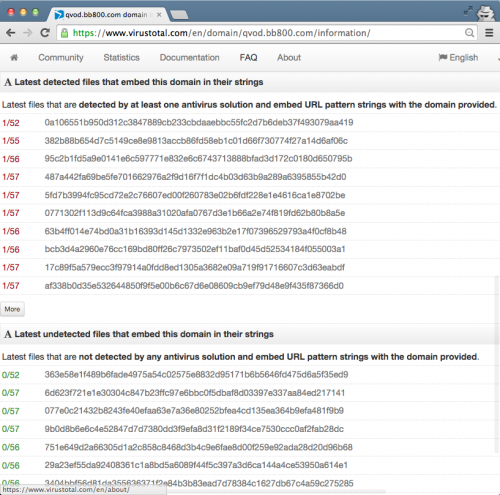

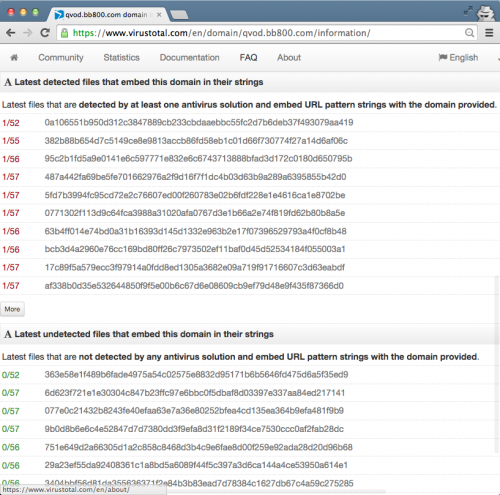

Специалисты компании Palo Alto Networks сообщают, что обнаружили новую малварь, ориентированную на пользователей iOS. Вредонос, распространяющийся преимущественно на территории Китая и Тайваня, получил название YiSpecter. Отличительной чертой вредоносной программы является то, что она с легкостью поражает как джейлбрейкнутые устройства, так и залоченные. Масштабы заражения до сих пор неизвестны, но, скорее всего, дело плохо. По данным экспертов, впервые YiSpecter был замечен еще в ноябре 2014 года, но тогда он распространялся среди аппаратов без джейлбрейка. С тех пор малварь претерпела определенные изменения.  Впервые YiSpecter обнаружили, когда он выдавал себя за порно-плеер. Вредонос маскировался под приватную версию некогда популярного на Востоке приложения QVOD, разработанного Kuaibo для шеринга порно-роликов. Кроме того, в арсенале YiSpecter числятся такие методы распространения, как перехват трафика интернет провайдеров, червь для Windows, который сначала атаковал мессенджер Tencent QQ, и даже распространение через онлайн-сообщества, где пользователи устанавливают приложения в обмен на промо-вознаграждения от разработчиков.  YiSpecter содержит четыре компонента, которые подписаны энтерпрайз-сертификатами. Это, а также использование приватных API и фреймворка MobileInstallation, позволяют вредоносу использовать различные трюки для сокрытия своего присутствия в системе. К примеру, YiSpecter может использовать то же имя и логотип, что и легитимное системное приложение, или прятать свои иконки от SpringBoard, чтобы пользователь не сумел найти их и удалить. «На зараженном iOS-устройстве YiSpecter может: самостоятельно скачивать, устанавливать и запускать различные приложения, заменять существующие приложения фальшивыми, взламывать другие приложения, с целью отображения полноэкранной рекламы, изменять настройки поиска по умолчанию в Safari, вносить изменения в открытые в Safari страницы и закладки, а также связываться с C&C серверами и передавать им всю информацию о зараженном устройстве», сообщают эксперты Palo Alto Networks. Удалить YiSpecter не так просто. Если пользователь применит обычное удаление, малварь легко восстановит себя в системе. Поэтому специалисты Palo Alto Networks составили следующую инструкцию: - Зайти в Settings > General > Profiles и удалить все неизвестные и недоверенные профили

- Удалить любые установленные приложения, содержащие в названии情涩播放器, 快播私密版 или 快播0

- Воспользоваться сторонними инструментами для iOS менеджемента, к примеру, iFunBox, для подключения iPhone или iPad

- Проверить установленные iOS-приложения, такие как Phone, Weather, Game Center, Passbook, Notes и Cydia и удалить их (это не затронет настоящие системные приложения, будут удалены лишь поддельные, вредоносные версии)

|

|

|

|

Эдвард Сноуден зарегистрировался в Twitter и получил 47 ГБ писемhttps://xakep.ru/2015/10/05/snowden-twitter/

Известный на весь мир бывший сотрудник АНБ на прошлой неделе решил присоединиться к сервису микроблогов Twitter. За неполную неделю Сноуден набрал уже более 1,3 млн подписчиков, что привело к забавному казусу. В то время как сам Сноуден подписался в Twitter на один единственный аккаунт (он читает только официальный блог АНБ @NSAGov), его микроблог уже читают без малого полтора миллиона человек. И, похоже, Сноуден не ожидал такого успеха. По какой-то причине, после регистрации в Twitter, Сноуден оставил включенной опцию приема личных сообщений (direct messages) от любых аккаунтов. Также он не отключил уведомления, которые сервис любезно присылает пользователю на email, когда тот получает новое личное сообщение, кто-то упоминает его в своем твите, делает ретвит его записи и так далее. В итоге, через пару дней после регистрации, Сноуден получил «почтовую бомбу» рекордных масштабов ему пришло 47 ГБ писем с уведомлениями от Twitter. «Урок усвоен», откомментировал Сноуден в твиттере.

|

|

|

|

В Китае запустят беспилотные автобусыhttp://24gadget.ru/1161062042-v-kitae-zapustyat-bespilotnye-avtobusy-video.html

Пока в штате Калифорния (США) тестируют беспилотные мобили Google, а в Великобритании только планируют запустить роботакси, в Китае по общественным дорогам города Женьшоу (Zhengzhou) хоть и в тестовом режиме, но уже с пассажирами ездит, беспилотный автобус. Автономно управляемый транспорт прошёл маршрут длиной 32 км, совершив ряд сложных манёвров, например, обгон, смена полосы движения, реагирование на сигналы светофоров. Максимальная скорость, которая была зафиксирована в период тестового заезда, составляла почти 68 км/ч. Беспилотный автобус разработан компанией Yutong при поддержке Китайской академии инженерии. Он оборудован двумя камерами, четырьмя лазерными радара и интегрированной системой навигации. Хотя тестовые испытания прошли успешно, разработчики намерены ещё усовершенствовать систему беспилотного управления перед тем, как выпустить автобус на регулярный маршрут. Видео -> https://www.youtube.com/watch?t=2&v=lceQtP1-h5Y

|

|

|

|

AdBlock продан неизвестному покупателюhttps://xakep.ru/2015/10/05/adblock-sold/

Популярным расширением для блокировки рекламы AdBlock пользуются порядка 40 млн человек. В конце прошлой недели его автор Майкл Гюндлах (Michael Gundlach) заявил о том, что продал компанию, и теперь аддон будет показывать «ненавязчивую рекламу». В конец прошлой недели пользователи AdBlock получили сообщение следующего содержания:  Из послания становится ясно, что расширение продано, а Гюндлах оставил компанию, передав свой пост заму. Кому теперь принадлежит компания и популярный блокировщик неясно, так как информацию о покупателе в Adblock раскрывать не пожелали. Миллионы пользователей задаются резонными вопросами, можно ли теперь доверять расширению, и кто им владеет? К тому же теперь блокировкщик удаляет не всю рекламу, оставляя «ненавязчивую» или, так называемую, допустимую рекламу (Acceptable Ads). Подробнее об этом движении, которое действительно поддерживает также и AdBlock Plus, можно прочесть здесь. Хочется верить, что авторы блокировщиков будут соответствовать духу и букве данного манифеста, и «допустимая реклама» не превратится в еще один способ монетизации, когда оплаченная определенной компанией реклама попадает в «белый список».

|

|

|

|

Выпущена финальная версия синхронного перевода для Skypehttp://24gadget.ru/1161062036-vypuschena-finalnaya-versiya-sinhronnogo-perevoda-dlya-skype-video.html

Общаться с иностранцами станет легче - выпущена финальная версия программы Skype Translator, которая осуществляет синхронный перевод голосовых и текстовых сообщений в Skype. Программа способна в реальном времени переводит текстовые сообщения (доступно 50 языков мира, среди которых присутствуют русский, польский, украинский и даже вымышленный клингонский из сериала «Звёздный путь») и устную речь в пределах шести языков - английского, французского, немецкого, итальянского, испанского и мандаринского наречия китайского языка. В настоящее время финальная версия Skype Translator доступна только для ОС Windows 7 и выше. Утверждается, что программа использует технологию машинного обучения, а потому со временем будет становиться умнее. Видео -> https://www.youtube.com/watch?v=UnEbQtp_r3A

|

|

|

|

Уязвимость в WinRAR ставит под угрозу порядка 500 млн пользователейhttps://xakep.ru/2015/10/01/winrar-sfx-bug/

Иранский исследователь Мохаммад Реза Испаргам (Mohammad Reza Espargham) из компании Vulnerability-Lab нашел крайне неприятный баг в популярнейшем архиваторе WinRAR. Уязвимость в WinRAR SFX v5.21 позволяет выполнить произвольный код на компьютере жертвы. Озвученная Испаргамом цифра в полмиллиарда потенциальных жертв, скорее всего, несколько преувеличена. Дело в том, что баг, найденный в sfx-модуле, связан с функцией «Text and Icon» из раздела «Text to display in SFX window». Атакующий может внедрить туда вредоносный HTML или JavaScript, который сработает без участия пользователя, вместе с разархивацией файлов. Однако нужно понимать, что речь идет о самораспаковывающихся архивах, то есть практически .exe-файлах. Скачивать и запускать подозрительные самораспаковывающиеся архивы из сети и открывать их, в целом плохая идея, даже без учета уязвимостей в WinRAR. Испаргам, тем не менее, представил proof-of-concept видеоСпециалист ИБ-компании Malwarebytes Питер Арнц (Pieter Arntz) отметил в блоге компании, что proof-of-concept, опубликованный на seclists.org, требует некоторых корректировок, чтобы он работал как надо. Возможно, он имел в виду конфликт версий Perl, возможно, что-то иное. Исправления для уязвимости пока нет и, наверное, не будет. Команда разработчиков WinRAR вообще отказывается признать находку Испаргама «уязвимостью». Представитель разработчиков дал комментарий изданию ZDNet: «Мы можем сказать, что ограничение функциональности sfx-модуля повредит только честным пользователям, которым действительно нужны HTML-функции. Но это не станет проблемой для злоумышленников, которые для своих нужд могут воспользоваться предыдущими версиями SFX-модулей, кастомными модулями из исходных кодов UnRAR, собственным кодом или заархивированными .exe-файлами. Мы только можем напомнить пользователям, что запускать .exe-файлы, будь это SFX-архив или что-то другое, стоит только тогда, когда они получены из доверенного источника».

|

|

|

|

Linux-ботнет замечен в DDoS-атаках мощностью 150 ГБ/сhttps://xakep.ru/2015/10/01/linux-botnet/

Специалисты компании Akamai Technologies обнаружили ботнет, состоящий из Linux-компьютеров. Ботнет получил имя XOR DDoS или Xor.DDoS. Ежедневно хакеры атакуют порядка 20 целей. В основном их жертвами становятся азиатские сайты образовательных учреждений и игровых сообществ. Приставку XOR к имени ботнет получил из-за использования XOR-шифрования, как в самой малвари, так и для коммуникаций C&C серверами. Впервые вредоноса XOR DDoS обнаружили еще осенью 2014 года исследователи команды Malware Must Die. Тогда они предположили, что авторами вируса, скорее всего, выступают китайцы. XOR DDoS отличается от большинства DDoS ботов, так как написан на C/C++ и использует rootkit компоненты, чтобы надежнее закрепиться в системе. Помимо DDoS-атак бот способен скачивать и исполнять произвольные бинарные файлы, а также способен заменить самого себя более новой версией, используя встроенный самоапгрейд. Эксперты Akamai Technologies сообщают, что свидетельств того, что XOR DDoS эксплуатирует какие-либо уязвимости в операционной системе Linux, нет. Вместо этого вредонос взламывает слабые пароли, защищающие командную оболочку Linux-компьютеров. Как только атакующие проникли в систему, они используют root-привилегии для того, чтобы запустить скрипт, скачивающий и исполняющий вредоносные бинарники. На сегодняшний день масштаб заражения таков, что хакеры успешно проводят DDoS-атаки мощностью 109-179 ГБ/c, используя SYN и DNS флуд. В Akamai Technologies рекомендуют всем проверить, не подверглись ли вы заражению. Для этого предлагают использовать следующие методы

|

|

|

|

Готтфрид Свартхольм наконец свободенhttps://xakep.ru/2015/10/01/svartholm-is-free/

Один из сооснователей The Pirate Bay Готтфрид Свартхольм (Gottfrid Svartholm), также известный как Anakata, наконец вышел на свободу, после трех лет проведенных за решеткой. В последние месяцы Свартхольм оставался последним из основателей TPB, находившимся в тюрьме. После громкого процесса по делу The Pirate Bay, состоявшегося в 2009 году, Свартхольм исчез из Швеции, где был приговорен к штрафу и тюремному сроку в один год. Он не присутствовал даже на оглашении приговора, сославшись на медицинские обстоятельства и состояние здоровья. В 2012 году Свартхольма арестовали в Камбодже, где он спокойно прожил несколько лет. Буквально через несколько дней после ареста, его депортировали в Швецию, где он должен был отсидеть положенный срок. Но это оказалось только началом. Вскоре сооснователя TPB обвинили в том, что он участвовал в хакерской атаке, совершенной в 2010 году. Якобы он принимал участие во взломе компании Logica, которая выступала подрядчиком шведской налоговой службы. В результате атаки тогда были похищены данные многих налогоплательщиков. Также Готтфрида обвиняли в атаке на банк Nordea. Несмотря на то, что Свартхольм настаивал на своей полной невиновности, его признали виновным и приговорили еще к двум годам тюрьмы. Позже апелляционный суд постановил, что в атаке на банк Nordea Свартхольм все-таки невиновен, так что срок сократился до одного года. Пока Свартхольм сидел за решеткой в Швеции, против него возбудили дело в Дании. На этот раз его обвинили во взломе датских полицейских реестров и фирмы-подрядчика CSC. В 2013 году было объявлено, что его экстрадируют в Данию, что и произошло. По прибытии Свартхольма посадили в одиночную камеру, где он провел несколько недель. Хотя в Дании администратор TPB тоже заявил о своей невиновности, а также предоставил заключение независимых экспертов, подтверждающее его правоту, суд не согласился. В октябре 2014 года Свартхольма снова признали виновным и приговорили к 3,5 годам тюрьмы. Готтфрид подал апелляцию в вышестоящую судебную инстанцию и приготовился ждать. В итоге, хотя апелляция провалилась, в августе 2015 года Свартхольма условно досрочно выпустили на свободу, за хорошее поведение. И на следующий день снова арестовали. Дело в том, что Шведские власти сочли, что он не досидел в Швеции один положенный ему месяц и запросили его ареста. Пришлось провести в тюрьме еще 30 дней. В конце прошлой недели Свартхольма наконец выпустили на свободу окончательно. Это подтвердила через твиттер его мать, которая все эти годы общалась с многочисленными активистами со всего мира и оставалась голосом Готтфрида на свободе. «Да, #anakata свободен. Больше нет нужды в призывах #freeanakata. Спасибо всем вам за такую важную поддержку, которую вы оказывали эти три года!». Напомню, что в июне текущего года на свободу вышел и другой сооснователь торрент-трекера Фредрик Ней (Fredrik Neij) aka TiAMO. Ней тоже избегал тюрьмы много лет, но в конце 2014 года полиция арестовала его границе Лаоса с Таиландом и переправила в Швецию, где он отсидел положенные ему 10 месяцев.

|

|

|

|

Google увеличила максимальный размер приложения до 100 МБhttps://xakep.ru/2015/09/30/google-100-mb-apk/

Корпорация Google анонсирована важное изменение, которое едва не осталось незамеченным на фоне презентации новых смартфонов Nexus и скорого релиза Android Marshmallow. Разработчики Android совсем скоро смогут вздохнуть свободнее: компания увеличила максимальный разрешенный размер загрузочного файла APK для приложений до 100 МБ. Напомню, что ранее максимальный размер загрузочного APK составлял 50 МБ, и этого явно было недостаточно для многих приложений, в частности, объемных игр. В основном разработчикам приходилось правдами и неправдами ужимать APK-файл до нужного размера, а потом, после установки приложения, скачивать все оставшееся (порой добрую сотню мегабайт), что также являлось не слишком приятным сюрпризом и для пользователей. Увеличение лимита до 100 МБ должно существенно облегчить разработчикам жизнь. К примеру, официальное приложение Facebook на сегодня «весит» 43,4 МБ. Разработчикам вряд ли удалось бы внедрить в него какую-либо новую, серьезную функцию, не превысив лимит 50 МБ и не прибегнув ко вторичной дополнительной загрузке. Посочувствовать в данной ситуации можно лишь владельцам старых и маломощных Android-устройств, которые и безо всякого увеличения лимитов, испытывают вечную нехватку места и памяти.

|

|

|

|

Пиратская партия Австрии запустила рекламную кампанию на YouPorn  https://xakep.ru/2015/09/30/pirate-party-ad/ https://xakep.ru/2015/09/30/pirate-party-ad/

Весьма интересную площадку для своей рекламной акции выбрали представители австрийской Пиратской партии один из крупнейших порносайтов интернета. Впрочем, австрийцы, как и представители Пиратских партий из других стран мира, отчаянно борются за право пользователей на неприкосновенность личных данных в сети. Если для этого идеально подойдет порносайт, почему бы не использовать его? В наши дни власти практически всех стран стараются затянуть гайки в сети потуже, и Австрия не исключение, здесь политики тоже совсем не против следить за пользователями и протолкнуть очередной закон, облегчающий наблюдение. Совсем скоро в регионе Линц пройдут выборы, поэтому Пиратская партия страны решила прорекламировать себя, выбрав для этого YouPorn. Логика представителей Пиратской партии предельно проста посещая порносайт, пользователи явно не хотят, чтобы за ними в этот момент следили и подсматривали. Тем не менее, укрыться от бдительного ока министра внутренних дел Австрии Йоханны Микль-Ляйтнер (Johanna Mikl-Leitner) не удастся даже там. Баннеры с надписью «Йоханна хочет понаблюдать за тобой!» (Johanna wants to watch you!) и фотографией министра появились на YouPorn, ориентируясь на пользователей из Германии и Австрии (см. иллюстрацию выше). Такой баннер действительно трудно не заметить. Кликнув на баннер, пользователь попадает на сайт, созданный Пиратской партией, где ему подробно расскажут о слежке за ним со стороны властей, а также дадут пару советов о том, как укрыться от этого нежелательного внимания. «Мы понимаем, что политика, это нечастое явление на сайтах подобных YouPorn. Но как молодая партия мы решили воспользоваться шансом и сломать зону комфорта пользователей, донеся до них информацию об угрозе массовой слежки», пояснил Клаус-Питер Вайзингер (Claus-Peter Wiesinger), кандидат от Пиратской партии на грядущих выборах. И хотя представители МВД Австрии уже обратились к представителям партии, с официальной просьбой прекратить использовать изображения министра без разрешения, активисты в ответ только учредили краудфандинговую кампанию по сбору средств на второй цикл рекламной акции.

|

|

|

|

Специалисты CloudFlare обнаружили необычную DDoS-атакуhttps://xakep.ru/2015/09/30/mobile-ad-networks-ddos/

Компания CloudFlare сообщила об обнаружении DDoS-атаки весьма необычного вида. Нападению подвергся сайт клиентов CloudFlare, так что специалисты смогли наблюдать происходящее «из первого ряда». Используя мобильную рекламу, неизвестные атакующие сумели сгенерировать DDoS мощностью 275 000 HTTP запросов в секунду. Сотрудник CloudFlare Марек Майковски (Marek Majkowski) рассказал, что браузерный Layer 7 HTTP флуд ранее уже рассматривали в качестве оружия для проведения атак, но лишь теоретически, так как организовать мощную атаку такого рода сложно. Теперь компания получила возможность убедиться, что подобное возможно на практике. Майковски пишет, что превратить HTTP флуд в настоящую атаку довольно сложно, но хакеры сумели преодолеть эту трудность, задействовав вредоносный JavaScript, внедренный в рекламу. Сложность заключалась даже не в написании самой малвари на JavaScript, но в изобретении способа эффективной доставки вредоноса, который обеспечил бы хакерам мощный и стабильный поток трафика, направленный на жертву.  Хакеры справились. Суммарно специалисты CloudFlare сумели засечь 4,5 млн запросов за сутки. В атаке участвовало порядка 650 000 уникальных IP-адресов. Преимущественно трафик шел из Китая (98% адресов относились к Поднебесной). Притом 72% запросов поступило со смартфонов, через мобильные браузеры. 23% относилось к десктопам и только 5% к планшетам. Логи показали, что атаке приняли участие Safari, Chrome, Xiaomis MIUI и Tencent QQBrowser. Майковски предполагает, что в браузерах тысяч пользователей запускался iframe с вредоносной рекламой, содержащей JavaScript. После открытия такого окна, устройство начинало флудить или отсылать XHR запросы жертве на серверах CloudFlare. Также эксперты полагают, что вредоносную рекламу могут отображать и некоторые приложения, потому как в логах также засветился iThunder. «Атаки такого рода новый тренд. Они представляют огромную опасность в интернете, так как защититься от данного типа флуда может быть крайне нелегко, особенно для небольших веб-сайтов», подытожил Майковски.

|

|

|

|

Робот Janken всегда выигрывает в игре камень-ножницы-бумагаhttp://24gadget.ru/1161061996-robot-vsegda-vyigryvaet-v-igre-kamen-nozhnicy-bumaga-video.html

Молодые умы из одного Токийского университета разработали механическую руку, которая ни за что не даст вам выиграть в детской игре "камень-ножницы-бумага". Janken побеждает в 100% случаев. Секрет кроется в быстрой реакции: в роботизированной руке установлена камера, способная фиксировать движения пальцев оппонента - это позволяет Janken всего за 1 миллисекунду показать свой беспроигрышный вариант. Такая минимальная задержка, требуемая руке для обдумывания хода, не заметна для невооружённого человеческого глаза. По мнению создателей, это один из первых шагов к проигрышному превосходству роботов над людьми в будущем. Например, футбольная команда роботов с лёгкостью обыграет команду людей. Так, робот-вратарь сможет полностью отбить все удары человека, предугадывая за считанные доли секунды его манёвр по движению тела. Тоже самое можно сказать и о военных роботах. Видео -> https://www.youtube.com/watch?v=Qb5UIPeFClM

|

|

|

|

Google берет деньги за рекламу, просмотренную ботамиhttps://xakep.ru/2015/09/25/youtube-ad/

Сводная группа ученых из Мадридского университета имени Карлоса III (UC3M), Политехнического университета Турина (Polito), Imdea и NEC Labs Europe представила занимательное исследование. Ученые выяснили, что Google продолжает взимать деньги за просмотры рекламы на YouTube, даже если рекламу «просмотрели» не живые люди, а боты. Исследователи провели простой эксперимент загрузили два видеоролика на YouTube, купили рекламу в AdWords и создали некоторое количество простейших ботов, натравив их на собственные видео. Выяснилось, что системы Google, которые призваны отличать ботов от людей, работают неплохо, только это не помогает. Боты ученых «просмотрели» заданные видеоролики 150 раз. YouTube счел 25 просмотров из 150 легитимными, то есть насчитал 25 живых людей. Однако система AdWords этого не заметила и предъявила ученым счет за 91 показ рекламы. Иными словами, система Google вполне успешно сумела опознать большую часть ботов, исследователи признают, что алгоритмы показали неплохой результат, но система AdWords выставила счет за рекламу, не учитывая этого «маленького нюанса». Специалисты Google сообщили изданию Financial Times, что обязательно свяжутся с группой исследователей для прояснения ситуации, так как корпорация вкладывает большие деньги в системы фильтрации и распознавания ботов. «Ложный трафик, это очень серьезно», заявил представитель поискового гиганта.

|

|

|

|

Сколько стоят личные данные в даркнетеhttps://xakep.ru/2015/09/24/leaks-statistics/

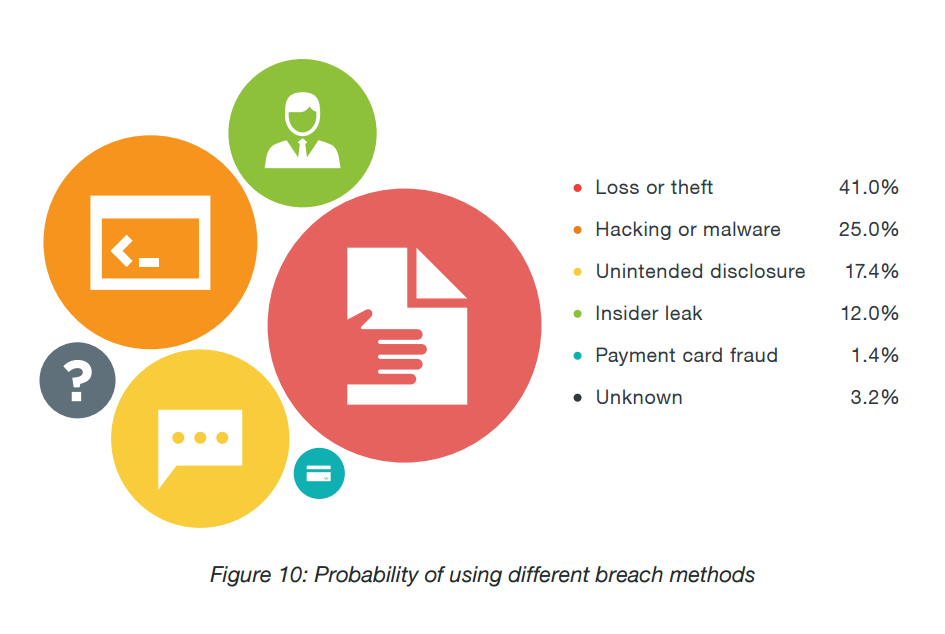

Новое аналитическое исследование провела компания Trend Micro. В свете недавних крупных утечек данных (к примеру, Ashley Madison и Hacking Team), эксперты решили развенчать пару мифов, узнать, кого больше всего ломают, и сколько потом, на черном рынке, стоят персональные данные обычных людей. Оказалось, данные стоят дешево. Опираясь на информацию из базы утечек данных Privacy Rights Clearinghouse, специалисты компании пришли к следующим выводам. Взломы и малварь стали причиной лишь 25% инцидентов за последние 10 лет (2005-2015 гг.). 41% всех утечек информации вызван тем, что сотрудник организации банально потерял рабочий ноутбук, флешку, телефон или планшет. Или устройство украли. За 12% утечек ответственны инсайдеры, умышленно продавшие информацию на сторону. Тот факт, что атакующие, в основном, гонятся за персональной идентификационной информацией пользователей (PII), является мифом. Так, взламывая медицинские или образовательные учреждения, хакеры определенно получат больше данных, если у них на руках, заранее, есть PII людей. График ниже демонстрирует соотношение различных типов данных при разных утечках:

|

|

|

|

Взломанные аккаунты Uber используются в Китаеhttps://xakep.ru/2015/09/25/uber-china/

Взломы аккаунтов Uber в последнее время участились. По данным специалистов TrendMicro, данный «товар» стремительно набирает популярность в даркнете, и цена одного аккаунта составляет около $1. Кому и зачем нужны такие аккаунты? В Китае их начали использовать для совершения бесплатных поездок. Uber в Китае чувствует себя просто превосходно. Сервис представлен в 11 крупных городах страны, и им уже пользуются более миллиона человек, которые генерируют число поездок, сопоставимое с ежедневным общемировым значением. Недавно в китайский сегмент было инвестировано еще $1,2 млрд, таким образом, общая сумма вложений в UberChina уже достигла $7,5 млрд. Но, похоже, помимо протестов китайских водителей (к такому компании не привыкать), Uber в Поднебесной столкнулся и с другой проблемой. Издание Motherboard сообщает, что в Twitter все чаще и чаще можно увидеть сообщения от обескураженных пользователей Uber. «Сегодня утром я здорово прокатилась по Китаю с Uber! Хотя, странно, ведь сегодня утром я не была в Китае», пишет пользователь Kirby Bittner. По информации Motherboard, пострадавшие от взломов находятся в самых разных странах мира, в частности, в США и Европе. Также издание сообщает, что, по их данным, начиная с конца августа 2015 года, цена за один взломанный Uber-аккаунт на черном рынке упала до 40 центов. В основном аккаунты попадают в руки хакеров по самым простым причинам, к примеру, пользователь применяет одинаковый пароль для Uber и другого такси-приложения. «Наша служба безопасности максимально сфокусирована на том, чтобы защитить чистоту Uber сообщества и его аккаунтов», рассказали представители Uber Motherboard. «Мы используем все наши технические возможности для поиска и исправления любых проблем с безопасностью, а также постоянно совершенствуем меры, используемые для защиты пользовательских аккаунтов. Кроме того, мы всегда призываем своих пользователей, выбирать надежные, уникальные логины и пароли и избегать использования одинаковых данных для разных сайтов и сервисов». Пока нет прямых доказательств того, что продающиеся в даркнете аккаунты, связанны с участившимися в Китае случаями бесплатных поездок за чужой счет. Тем не менее, служба безопасности Uber действительно не дремлет, еще летом текущего года компания начала эксперименты с двухфакторной аутентификацией.

|

|

|

|

Представлен «карманный» bitcoin-компьютер на базе Raspberry Pi Компания 21.co представила устройство с говорящим названием 21 Bitcoin Computer, в разработку которого инвесторы вложили более 100 млн долларов. Девайс, построенный на базе Raspberry Pi, может понравиться тем, кому нужно нечто большее, чем портативное решение для майнинга «из коробки». 21 Bitcoin Computer уже доступен для предварительных заказов на Amazon, но устройство не из дешевых выложить за портативный гаджет придется $399. Впрочем, невзирая на высокую цену, девайс все равно достаточно интересный, так как умеет не только майнить. Отличительные черты устройства таковы: Аппаратная и программная поддержка (open source) протокола Bitcoin Быстрый майнинг биткоинов через командную строку Возможность создания собственного магазина товаров, вроде iTunes Возможность вознаграждения пиров за публикацию ваших ссылок в соцсетях Благодаря встроенной платежной системе, можно быстро организовать продажу услуг, товаров и сервисов за биткоины, к примеру, англо-китайский переводчик, игры или конвертер файлов Устройство, созданное при поддержке компаний Qualcomm и Cisco, работает с любым компьютером (Mac, Windows или Linux), а также может функционировать и самостоятельно, как Linux ПК с необходимыми для эксплуатации протокола программами. 21 Bitcoin Computer построен на собственном чипе компании, который в официальном пресс-релизе назван «майнинговым чипом». Встроенный сервис микроплатежей, равно как и интерфейс командной строки, тоже работа инженеров 21.co. В комплект поставки входит все необходимое: WiFi-адаптер, Raspberry Pi 2, блок питания, USB-кабель и SD-карта, объемом 128 ГБ. Пользователи, которым нужна безопасность, могут приобрести версию full node устройство «из коробки» оснащается копией Blockchain. По сути, устройство является не просто компактной машинкой для майнинга, это полноценный комплект для разработчика и\или бизнесмена, предоставляющий широчайшие возможности. Рассылать 21 Bitcoin Computer покупателям начнут 26 ноября 2015 года. https://xakep.ru/2015/09/25/21-bitcoin-computer/

|

|

|

|

Японцы придумали игровые картриджи для смартфоновhttps://xakep.ru/2015/09/22/pico-cassette/

На выставке Tokio Game Show 2015 продемонстрировали занимательный прототип, сразивший наповал всех любителей олдскула: картриджи с видеоиграми Pico Cassette, предназначенные для смартфонов. Представители японского стартапа Beatrobo утверждают: нынешние мобильные игры не дают пользователю ощущения подлинного обладания продуктом. Иконка на экране устройства, это лишь набор пикселей. Совсем другое дело было 20 лет назад, когда купленную коробку и картридж с игрой можно было подержать в руках. Pico Cassette призваны вернуть всем ностальгирующим геймерам это почти забытое чувство. Миниатюрный картридж подключается к стандартному аудиоразъему, так что никто не останется обделенным, Pico Cassette совместимы с практически любым девайсом. Внешне картриджи Pico Cassette полностью повторяют картриджи для консоли Nintendo Famicom, известной в России и СНГ благоадя ее клону Dendy.  На самом деле, картриджи для смартфонов не содержат контента, на них нет игр. Pico Cassette содержат только аутентификационный ключ, который и транслируют посредством воспроизведения неразличимого для человеческого уха звука. Данный ключ лишь разблокирует контент (то есть игру), которую все равно придется скачать из сети. Картридж также позволит пользователю синхронизировать свои игры на разных устройствах и всегда держать под рукой сейвы, так как этот забавный донгл выступает уникальным аппаратным ID пользователя и общается с серверами Beatrobo. На Tokyo Game Show продемонстрировали работающий прототип Pico Cassette, на примере игры полностью скопированной с Flappy Bird (на иллюстрации выше). Пока компания Beatrobo ведет переговоры с партнерами и собирается проводить краудфандинговую кампанию. Разумеется, о цене и сроках начала серийного производства картриджей пока ничего неизвестно.

|

|

|

|

Можно ли открыть замок выстрелом?http://24gadget.ru/1161061971-mozhno-otkryt-zamok-vystrelom-video.html

Помните, как в художественных фильмах крутые парни эффектно открывают запертые двери - одним выстрелом они вскрывают навесной замок? Ребята из видеоблога Demolition Ranch решили в реальных условиях проверить этот кинематографический трюк, для чего использовали огнестрельное оружие разного типа и калибра. По результатам эксперимента выяснилось, что впечатляющая в кино пальба по замкам имеет мало общего с реальной жизнью. Калибры .22 (0.22 дюйма, 5.6 мм) и 9 мм не слишком эффективны для данной цели и потребуется много выстрелов для вскрытия замка. Ружья более эффективны, но ещё лучше подходят дробовики. Самым действенным орудием оказалась крупнокалиберная снайперская винтовка Barrett M82. Видео -> https://www.youtube.com/watch?v=m-Qae4hY32c

|

|

|

|

Chrome падает из-за нескольких символов в URLhttps://xakep.ru/2015/09/23/3030-bug/

В Google Chrome, а также других браузерах, работающих на его движке, обнаружили очень простую и эффективную уязвимость. Достаточно добавить всего несколько символов в конец любой ссылки, и это приведет к падению браузера или отдельной его вкладки. Даже необязательно кликать на такой URL, достаточно провести по нему курсором. Баг до сих пор не устранен. Обнаружил уязвимость специалист по безопасности Андрис Аттека (Andris Atteka), о чем и рассказал в своем блоге, посетовав, что программа вознаграждений за уязвимости, к сожалению, на такие вещи не распространяется. Суть DOS-уязвимости и эксплоита очень проста. Если добавить в конец любой ссылки %%300, URL конвертируется в %00. 0х30, это «0» на ASCII. Таким образом, %%300 превращается в оригинальный «%», конвертированный «0» и оригинальный «0». Все вместе дает %00, то есть в конец ссылки добавляется NULL byte. Далее ссылка проходит через GURLToDatabaseURL() и ReplaceComponents(). Из-за NULL byte ссылка обрабатывается еще раз, браузер замечает, что с адресом что-то не так и помечает URL как нерабочий. Далее происходит возврат к GURLToDatabaseURL(), который ожидает, что ссылка будет работать. Однако ссылка не работает, это неожиданно, и вызывает DCHECK(), а вместе с ним и падение софта. Осторожно! Клик по ссылкам ниже приведет к падению браузера. Случайное касание ссылок курсором к завершению работы вкладки. Простейший и короткий пример такой ссылки: http://a/%%30%30. Всего 16 символов и полный краш браузера. С тем же успехом добавить %%300 или %%30%30 можно к любому адресу. Например: http://xakep.ru/%%30%30Если на такую ссылку не кликать, а просто провести по ней курсором, это приведет не к падению браузера, но к завершению работы вкладки. Баг актуален для Chrome, Opera на движке Chromium, IE (выводится сообщение об ошибке, браузер не падает) и даже для Steam встроенный браузер зависнет на одной странице, поможет только перепуск клиента. По сообщениям пользователей, Firefox не падает. Зато можно вставлять ссылки с %%30%30 на конце в посты на форумах, в виде картинок, используя bb-код. При посещении страницы с такой «картинкой», браузеры тоже будут падать. Пока специалисты Google еще не выпустили патч, пользователи развлекаются, как могут: по мотивам бага уже создали простенькую игру. Нужно провести курсором мыши по медведям, не задев при этом деревья. Если задеть дерево вкладка вылетает.

|

|

|

|

В Google Play обнаружен новый вредонос, поразивший около миллиона устройствhttps://xakep.ru/2015/09/23/braintest/

Текущую неделю определенно нельзя назвать удачной для официальных магазинов приложений. Сначала китайские хакеры наводнили малварью App Store, а теперь сложнейшее вредоносное приложение обнаружили в Google Play. Обнаружили малварь, замаскированную под игру для тренировки мозга BrainTest, специалисты компании Check Point. Приложение публиковалось в Google Play дважды первый раз 24 августа текущего года (приложение было удалено), а затем 15 сентября. По статистике магазина, «игру» установили 100 000-500 000 раз. По данным Check Point, пострадать могли до миллиона пользователей. Приложение использовало сразу ряд техник, чтобы избежать обнаружения и успешно пройти все проверки Google Play. В частности, BrainTest умело определять, не используется ли там, где оно запущено, IP или домен относящийся к Google Bouncer. В случае положительно ответа, приложение не проявляло никакой вредоносной активности, за счет чего и прошло все проверки магазина. Кроме того, малварь использовала техники timebomb, reflection, загрузку динамического кода и инструмент для обфускации кода, созданный компанией Baidu (что заставило экспертов предположить, что за атакой снова стоят китайские хакеры). Суммарно все это сделало реверс инжиниринг приложения весьма сложным. Эксперты уверяют, что BrainTest, это выход на новый уровень изощренности среди мобильных угроз. Для повышения привилегий в системе, приложение использовало четыре эксплоита. Также злоумышленники применяли два системных приложения, неусыпно следивших за тем, чтобы BrainTest не удалили они попросту восстанавливали удаленные компоненты малвари в системе. В итоге, избавиться от заразы окончательно можно только перепрошив устройство. BrainTest состоял из двух частей: приложения, скачиваемого из Google Play (распакованное com.mile.brain, запакованное com.zmhitlte.brain ), и бекдора, который устанавливало первое приложение. Бекдор содержит два системных приложения: mcpef.apk и brother.apk, которые присматривают друг за другом, а также скачивают и выполняют любой код, какой им прикажут. Приложение из Google Play содержало зашифрованный java-архив start.ogg. Он порождал расшифрованные файлы и отсылал запрос командному серверу, передавая злоумышленникам данные о конфигурации устройства. Ответ сервера включал в себя ссылку на файл jhfrte.jar, который осуществлял проверку на root и скачивал эксплоит, чтобы получить root-права. Затем jhfrte.jar скачивал с сервера mcpef.apk, которое устанавливалось как системное приложение. mcpef.apk, в свою очередь, скачивало с сервера второе приложение brother.apk, а также следило за тем, чтобы из системы не удалялись другие компоненты малвари и, в случае необходимости, их переустанавливало. Приложения brother.apk и mcpef.apk обладают одинаковой функциональностью, то есть оба могут восстановить вредоноса в системе. «Если Google Bouncer не обнаружен, приложение запускало «часовую бомбу» (time bomb), которая инициировала передачу данных каждые два часа на 20 секунд. «Часовая бомба» приводила в действие распаковщик. Он расшифровывал файлы java-архива start.ogg и динамически загружал их методом «a.a.a.b», поясняют специалисты Check Point.

Мистика, сначало apple, теперь это.. Может они друг с другом решили "поиграть"

|

|

|

|

|