Show Posts Show Posts

|

|

Pages: « 1 2 3 [4]

|

|

61

|

Alternate cryptocurrencies / Service Discussion (Altcoins) / DEX increase volumes, CEX reduce

|

on: October 19, 2020, 04:54:00 PM

|

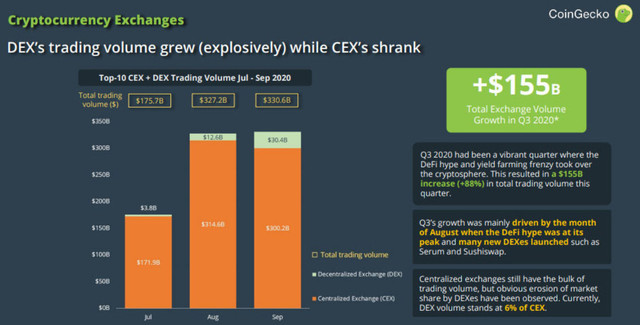

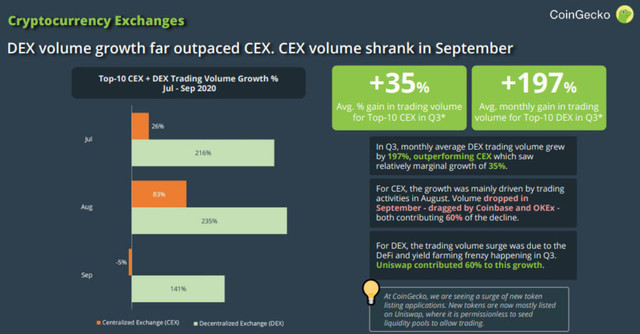

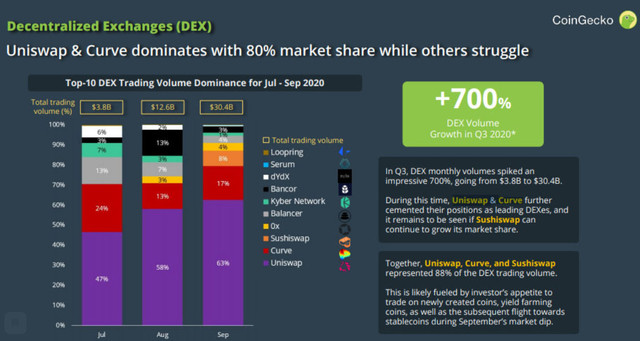

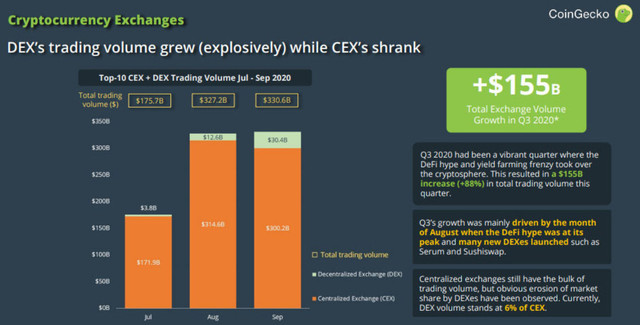

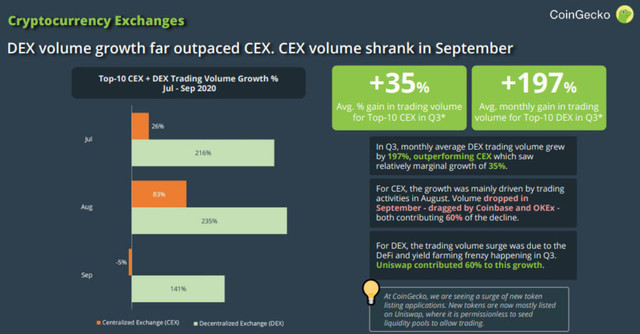

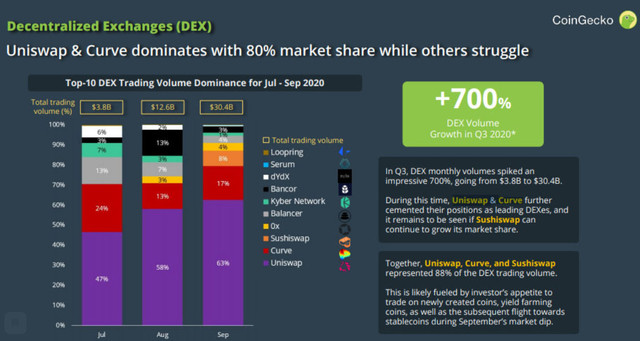

CoinGecko presented a report for the third quarter of 2020, according to which decentralized exchanges(DEX) show a steady increase in trading turnover, while centralized exchanges(CEX) show their decline. In September, the total volume of trading on the ten major DEX reached $30.4 billion, a month earlier it was $12.6 billion.  At the same time, it is worth considering that the total trade turnover of the top 10 CEX and DEX remained almost unchanged for the last two months and amounted to $327.2 billion in August and $330.6 billion in September. According to CoinGecko: top 10 DEX : Uniswap, Sushiswap, Curve, 0x, Balancer, Kyber Network, Bancor, dYdX, Serum, Loopring top 10 CEX : Binance, Coinbase, Kraken, OKEx, Bitfinex, Bitstamp, Kucoin. Gate.io, Poloniex, Huobi Global. For the third quarter, the average monthly increase in trading volumes on DEX was 197% , while CEX had 35%. In September, on centralized exchanges, the trading volume decreased by 5%. the largest drop was on Coinbase and OKEx, which was 60%  DEX trading volume rose 700% in the quarter from $3.8 billion in July to $30.4 billion in September.at the same time, 60% of the increase was provided by Uniswap  Uniswap and Curve dominate the total trading volume on DEX, accounting for 80% of the total trading volume, and Sushiswap is actively increasing trading volumes, which already account for 8% of the total trading volume on DEX. The full CoinGecko report for the third quarter of 2020 which contains 32 pages can be found here: https://assets.coingecko.com/reports/2020-Q3-Report/CoinGecko-2020-Q3-Full-Report.pdf?utm_source=web&utm_campaign=report&utm_term=Q3-2020&utm_content=CG-users&0= |

|

|

|

|

66

|

Local / Новички / Вредоносное ПО использует блокчейн Doge

|

on: July 31, 2020, 05:47:55 PM

|

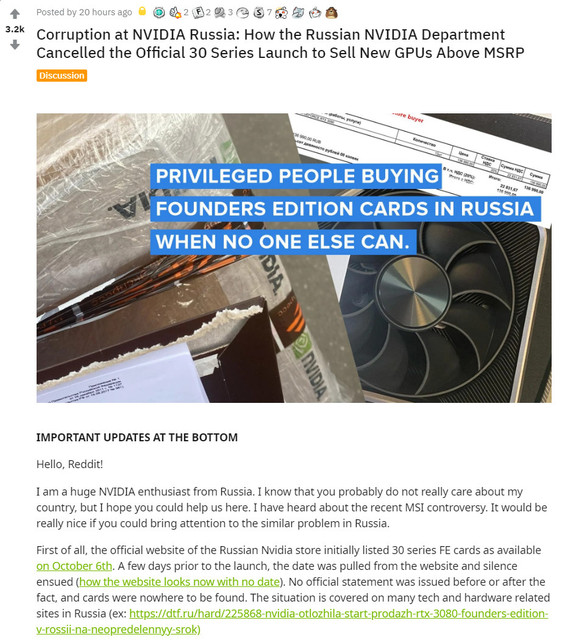

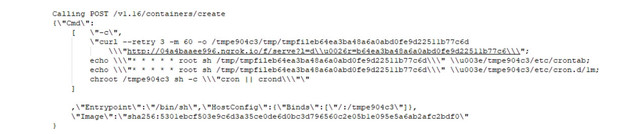

перевод статьи: Watch Your Containers: Doki Infecting Docker Servers in the Cloud Авторы: Nicole Fishbein и Michael Kajiloti - 28 July 2020 Следите за своими контейнерами: Doki заражает серверы Docker в облаке Основные выводы Ngrok Mining Botnet - это активная кампания, нацеленная на открытые серверы Docker в AWS, Azure и другие облачные платформы. Она активна как минимум два года. Мы обнаружили недавнюю атаку, которая включает в себя совершенно неизвестный вредоносный код Linux и ранее незадокументированный метод, использующий блокчейн-кошелек для генерации доменных имен C&C. Любой человек с публично открытым Docker API доступом подвергается высокому риску быть взломанным в течение всего лишь нескольких часов. Это, вероятно, связано с автоматизированным и непрерывным сканированием хакерами всего интернета в поисках уязвимых жертв. Новая вредоносная программа, получившая название " Doki", не была обнаружена ни одним из 60 механизмов обнаружения вредоносных программ в VirusTotal с тех пор, как она была впервые проанализирована 14 января 2020 года. Злоумышленник использует зараженных жертв для поиска дополнительных уязвимых облачных серверов. Введение Угрозы Linux становятся все более распространенными. Способствующим фактором является растущая зависимость от облачных сред, которые в основном базируются на Linux инфраструктуре. Поэтому злоумышленники соответствующим образом адаптируются с помощью новых инструментов и методов, разработанных специально для этой инфраструктуры. Одним из методов, ставших популярными, является использование неправильно настроенных портов Docker API, когда злоумышленники сканируют общедоступные Docker-серверы и используют их для создания своих собственных контейнеров и запуска вредоносных программ в инфраструктуре жертвы. Одной из самых продолжительных кампаний атак, использующих порты Docker API, является ботнет Ngrok, о котором ранее сообщали исследователи из Netlab и Trend MicroВ рамках атаки злоумышленники использует функции конфигурации Docker, чтобы избежать стандартных ограничений контейнера и выполнить различные вредоносные полезные нагрузки от хоста. Они также развертывают сетевой сканер и используют его для сканирования IP-диапазонов облачных провайдеров в поисках дополнительных потенциально уязвимых целей. Наши данные показывают, что для заражения этой кампанией требуется всего несколько часов с момента, когда новый неправильно настроенный сервер Docker был подключен к сети. Недавно мы обнаружили новую полезную нагрузку вредоносных программ, которая отличается от стандартных крипто-майнеров, обычно развернутых в этой атаке. Вредоносная программа представляет собой не обнаруживаемый бэкдор, который мы назвали Doki. Doki использует ранее не документированный метод, для связи со своим оператором(злоумышленником), используя блокчейн криптовалюты Dogecoin, чтобы динамически генерировать адрес своего домена C2. Вредоносная программа смогла оставаться вне поле зрения более шести месяцев, несмотря на то, что ее образцы были публично доступны в VirusTotal. В этой статье мы расскажем об атаке и подробно рассмотрим методы, которые были применены необнаруженным бэкдором Doki. Атака Угроза нацелена на неправильно сконфигурированные контейнерные среды в облаке. Злоумышленники сканируют общедоступные порты Docker API и используют их для настройки своих собственных контейнеров и запуска вредоносных программ в инфраструктуре жертв. Во время этой атаки злоумышленники создают и удаляют несколько контейнеров. Каждый контейнер, созданный во время атаки, основан на alpine образе с установленным curl. Образ доступен на Docker hub. Сам образ не является вредоносным, а используется для совершения вредоносных действий. Используя образ, содержащий программное обеспечение curl, команды curl выполняются сразу же после запуска контейнера. Преимущество использования общедоступного образа заключается в том, что злоумышленнику не нужно прятать его в Docker hub или других хостингах. Вместо этого злоумышленники могут использовать существующий образ и запускать поверх него свою собственную логику и вредоносное ПО. Как уже упоминалось выше, злоумышленники могут создать любой контейнер, однако для выполнения кода с хост-машины они должны использовать метод экранирования контейнера. Этот метод основан на создании нового контейнера, выполняемого путем размещения API запроса ‘create’. Тело запроса содержит параметры конфигурации для контейнера. Одним из параметров является bind, который позволяет пользователю настроить, какой файл или каталог на хост-машине монтировать в контейнер. Контейнеры, созданные во время атаки, настроены на привязку каталога /tmpXXXXXX к корневому каталогу хост-сервера. Это означает, что каждый файл в файловой системе сервера может быть доступен и даже изменен, с правильными разрешениями пользователя, из этих контейнеров. Ngrok - это сервис, который предоставляет безопасные туннели для соединения между локальными серверами и общедоступным Интернетом. Злоумышленник использует Ngrok для создания уникальных URL-адресов с коротким временем жизни и использует их для загрузки полезных данных во время атаки, передавая их в образ на основе curl. Загруженная полезная нагрузка сохраняется в каталоге /tmpXXXXXX в контейнере.  команда, создавшая контейнер, как видно из системного журнала атакуемого сервера команда, создавшая контейнер, как видно из системного журнала атакуемого сервераИспользуя конфигурацию привязки, злоумышленник может управлять утилитой cron хоста. Атакующий модифицирует cron хоста для выполнения загруженной полезной нагрузки каждую минуту. Мы наблюдали два типа полезных нагрузок: один - скрипт сетевого сканера, а другой - скрипт загрузчика.  Сетевой сканер использует zmap zgrap и jq для сканирования портов, связанных с Redis, Docker, SSH и HTTP. Используя список жестко заданных диапазонов IP-адресов, которые в основном принадлежат облачным серверам, таким как AWS и локальным облачным провайдерам в зарубежных регионах (мы видели провайдеров из Китая, Австрии и Великобритании). Скрипт загрузчика отвечает за загрузку и установку различных вредоносных двоичных файлов, часто одного из нескольких хорошо известных криптомайнеров. Мы заметили, что он также может установить полностью необнаруживаемый вредоносный компонент.Мы назвали эту вредоносную программу Doki и предоставим технический анализ в следующем разделе. Злоумышленник имеет полный контроль над конфигурацией создаваемого им контейнера и файлами, которые попадают в него. Используя API команды, злоумышленник может выйти из созданного им контейнера и выполнить любой код на самом сервере. Вредоносная Программа Doki Doki-это бэкдор для Linux, функция которого заключается в выполнении кода, полученного от его операторов. Вредоносная программа использует сервис DynDNS и уникальный алгоритм генерации доменов (DGA), основанный на блокчейне Dogecoin, чтобы найти свой домен C2 в режиме реального времени. Вредоносная программа представляет собой необнаруживаемый бэкдор. Ему удалось остаться незамеченным в течение более шести месяцев, несмотря на то, что он был загружен в базу VirusTotal еще 14 января 2020 года и с тех пор несколько раз сканировался.  Doki Doki является многопоточным и использует библиотеку embedTLS для криптографических функций и сетевого взаимодействия. При запуске вредоносная программа создаст отдельный поток для обработки всех сообщений C2. Вредоносная программа начинается с создания домена C2 с использованием его уникального DGA. Для построения адреса C2 вредоносная программа выполняет следующие действия: 1. Посылает запрос dogechain.info API, проводника блоков Dogecoin, для значения, которое было отправлено (потрачено) с закодированного адреса кошелька, контролируемого злоумышленником. Формат запроса таков: https://dogechain.info/api/v1/address/sent / {адрес} 2. Выполняет SHA256 в отношении значения, возвращенного из строки "sent". 3. Сохраняет первые 12 символов из шестнадцатеричного значения SHA256 для использования в качестве поддомена. 4. Создает полный адрес, добавив поддомен к ddns.net. примером домена может служить: 6d77335c4f23[.]ddns[.]net Используя этот метод, злоумышленник контролирует, с каким адресом вредоносная программа свяжется, переведя определенную сумму Dogecoin из своего кошелька. Поскольку только злоумышленник имеет контроль над кошельком, только он может контролировать, когда и сколько Dogecoin перевести, и таким образом переключить домен соответствующим образом. Кроме того, поскольку блокчейн является одновременно неизменяемым и децентрализованным, этот новый метод может оказаться достаточно устойчивым как к разрушению инфраструктуры со стороны правоохранительных органов, так и к попыткам фильтрации доменов со стороны продуктов безопасности. |

|

|

|

|

67

|

Local / Новички / Ledger сообщил об утечке данных пользователей

|

on: July 29, 2020, 12:57:33 PM

|

Руководство Ladger сообщает об устранении уязвимости касающейся утечки данных в области электронной коммерции и маркетинга в июле 2020. оригинал здесь: https://www.ledger.com/addressing-the-july-2020-e-commerce-and-marketing-data-breach Что произошло 14 июля 2020 года исследователь, участвующий в нашей программе Баунти сообщил нам об обнаружении потенциальной угрозы утечки данных на веб-сайте Ledger. Мы немедленно исправили эту уязвимость после получения отчета исследователя и провели внутреннее расследование. Через неделю после исправления уязвимости мы обнаружили, что данную уязвимость использовала третья сторона 25 июня 2020 года для несанкционированного доступа к нашей базе данных электронной коммерции и маркетинга, используемой для отправки подтверждений заказов и рекламных писем, состоящей в основном из адресов электронной почты, но с подмножеством, включающим также контактные данные и детали заказа, такие как имя и фамилия, почтовый адрес, адрес электронной почты и номер телефона. Платежная информация и крипто-фонды оставались в безопасности. Из соображений открытости, мы хотим объяснить, что произошло. Несанкционированный доступ третьей стороны к части нашей базы данных электронной коммерции и маркетинга был осуществлен через API-ключ. Ключ API был деактивирован и больше не доступен. Какая личная информация была скомпрометированы? Были скомпрометированы сведения о контактах и заказах. Это в основном адрес электронной почты наших клиентов, около 1000000 адресов. В дальнейшем для изучения ситуации мы также смогли установить, что у 9500 клиентов стали также доступны данные, такие как имя и фамилия, почтовый адрес, номер телефона или заказанные ими продукты. В связи с масштабами этой утечки и приверженности компании нашим клиентам, мы решили информировать всех наших клиентов об этой ситуации. Что касается ваших данных электронной коммерции, то ни платежная информация, ни учетные данные (пароли), не были затронуты. Инцендент повлиял исключительно на контактные данные наших клиентов. Эта утечка данных не имеет никакой связи и никакого влияния на наши аппаратные кошельки, ни на безопасность Ledger Live и ваши криптоактивы, которые являются безопасными и никогда не были в опасности. Вы единственный, кто контролирует эту информацию и может получить доступ к этой информации. Что мы сделали и что мы делаем Поскольку проблема была ограничена контактной информацией в отношении электронной коммерции и маркетинга, и мы смогли немедленно исправить ее, мы потратили время на детальное внутреннее расследование со сторонними экспертами, прежде чем предупредить наше сообщество. 17 июля мы уведомили CNIL, Французское управление по защите данных, которое обеспечивает применение закона о конфиденциальности данных в отношении сбора, хранения и использования персональных данных. 21 июля мы установили партнерские отношения с Orange Cyberdefense для оценки потенциального ущерба от взлома данных и выявления потенциальных утечек данных. После тщательного расследования, проведенного нашей службой безопасности и Orange Cyberdefense, мы можем сделать вывод, что база данных электронной коммерции и маркетинга была взломана. Ко времени этой публикации все затронутые клиенты получат электронное письмо с этим обновлением. Мы активно следим за доказательствами того, что база данных продается в Интернете, и пока не нашли ни одного. Мы также провели внутреннее тестирование на проникновение и ускоряем начало внешнего тестирования на проникновение, которое изначально планировалось на сентябрь. Мы расширяем сферу электронной коммерции в рамках нашей программы обеспечения безопасности и организации, изначально фокусируясь на наших продуктах (HW & Vault). Мы предпринимаем шаги для удовлетворения требований, перечисленных в ISO 27001. Мы подаем официальную жалобу в органы власти для полного расследования ситуации. Чтобы максимизировать конфиденциальность наших клиентов, Ledger Live, приложение-компаньон для вашего Nano, которое не хранит никакой информации о наших клиентах, станет основным контактным лицом для получения информации о новых разработках продуктов, и о наших учетных записях в социальных сетях: Twitter , Facebook и LinkedIn. Для ознакомления с нашей Политикой конфиденциальности и понимания того, что мы делаем с вашими данными, нажмите здесь Что можешь сделать ты Мы рекомендуем вам соблюдать осторожность - всегда помните о попытках фишинга со стороны злоумышленников. Проще говоря, Ledger никогда не спросит вас о 24 словах вашей фразы восстановления . Если вы получили электронное письмо, которое, похоже, пришло от Леджера с просьбой указать 24 слова, вы обязательно должны считать это попыткой фишинга. Кроме того, хотя мы делаем все возможное, мы предлагаем вам посетить раздел академии безопасности Ledger, чтобы ознакомиться с общими принципами безопасности, а точнее - с нашей статьей о фишинговых атаках. Мы очень сожалеем об этом инциденте. Мы очень серьезно относимся к конфиденциальности, мы обнаружили эту проблему благодаря нашей собственной программе баунти-багов и сразу же исправили ее. Но независимо от всего, что мы сделали, чтобы избежать и исправить эту ситуацию, мы приносим искренние извинения за неудобства, которые может причинить вам этот вопрос. Если у вас есть какие-либо вопросы, вы можете прочитать наши часто задаваемые вопросы, а для получения дополнительной информации вы можете напрямую связаться с нашей службой поддержки.

|

|

|

|

|

68

|

Local / Новички / Троян Mekotio теперь угрожает обладателям крипm

|

on: July 22, 2020, 08:57:49 PM

|

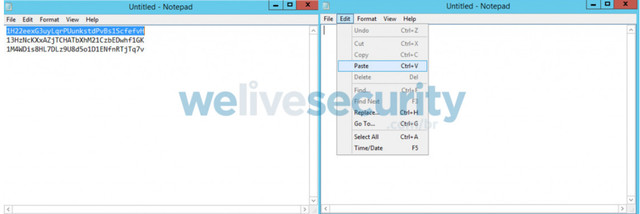

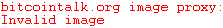

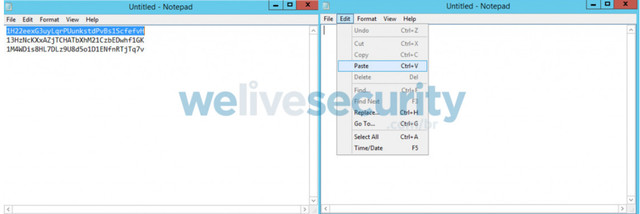

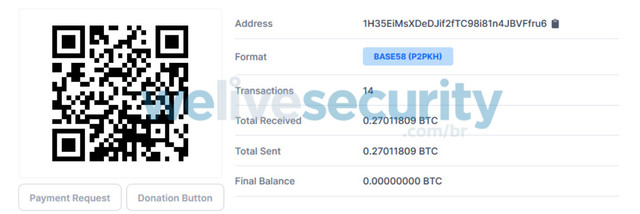

Согласно аналитики проведенной компанией Eset в последнее время замечена активность трояна Mekotio, ранее используемого для кражи банковских реквизитов, теперь данный троян нацелен на кражу криптовалют пользователей. Распространяется Mekito путем отправки фишинговых писем пользователям отправитель маскируется под имя известной организации или гос. учреждение. В письме находится вредоносная ссылка пройдя по которой получатель загружает .zip архив с установщиком .msi если пользователь разархивирует данный файл и запустит установщик, то атака Mekito пройдет успешно. Данный зловред умеет подменять адрес получателя криптовалюты на адрес злоумышленника, подробно работу трояна и методы борьбы с ним описал специалист компании Eset Daniel Kundro в блоге https://www.welivesecurity.com/br/2020/07/15/mekotio-trojan-rouba-dados-de-acesso-em-servicos-home-banking/ Стадии заражения: 1. Методы социальной инженерииХотя Mekito заражает многие процессы пользователя, но начальный этап всегда начинается с получения фишингового письма со ссылкой на зловредный архив ниже приведена схема проникновения трояна:  2. УстановкаПосле того, как ссылка будет открыта, сжатый файл .zip начинает загружаться автоматически. После того, как файл будет распакован, можно увидеть что он содержит файл с разрешением .msi Происходит загрузка файла .zip и извлечение содержимого по следующему пути: “C:\programdata\*nombre aleatorio*\”. Этот файл .zip, как правило, содержит четыре файла: а) Интерпретатор autoit (.exe) б) Скрипт Autoit (.au3): содержит инструкции для загрузки библиотеки DLL Mekotio и выполнения функций, которые она экспортирует. в) Mekotio (.dll): эта библиотека содержит весь код, который будет выполнять вредоносные действия, которые будут описаны ниже. г) SQLite3 (.dll): содержит инструкции, необходимые для Mekotio для кражи зашифрованных паролей хранящихся в поисковых системах. 3. СохранениеПосле того, как все четыре файла были загружены и распакованы, есть как минимум два варианта, в зависимости от вида Mekotio: а) Происходит запись в один из ключей автозапуска реестра, добавлением строки для запуска вредоносных программ. б) Добавление ярлыка в папку автозагрузки, с параметром для запуска вредоносных программ. Таким образом, Mekotio запускается автоматически при каждом запуске системы. Программа установки выполняет функцию downloader, и, кроме того, предусматривает сохранение угрозы на зараженном устройстве. Важной деталью является то, что, как только интерпретатор Autoit выполняет скрипт, загружает и запускает DLL, Mekotio будет выполняться в контексте исполнителя. Это важно, так как может быть полезно определить, заражен ли компьютер. Ресурсы Mekotio (.dll)Образцы, используемые для этого анализа содержат различные интересные функции, некоторые похожи на зарегистрированные в других семействах банковских троянов в Латинской Америке -Разработана в Delphi -Особенности защиты Анти-VM, контролируя наличие таких процессов, как VBoxService.exe -Особенности защиты Anti-debugging (IsDebuggerPresent) -Изменяет свое поведение в зависимости от языка операционной системы -Имеет функцию самоуничтожения для отключения и остановки инфекции -Содержит большое количество строк, зашифрованных с помощью алгоритма, аналогичный тому, который используется в других банковских троянах например в Латинской Америке -Осуществляет поиск информации о безопасности продукции, установленные в системе -Распространяется вместе с библиотекой SQLite3.dll Ниже, мы опишем основные вредоносного поведения, наблюдаемых в проанализированных образцах: Кражи учетных банковских данных через поддельные окна Как это работает? Эта угроза постоянно следит за тем, какие сайты посещает пользователь через браузер. Если вы вошли на сайт находящийся в базе и представляющий интерес, вредоносная программа отображает окно входа в систему фишингового сайта, который похож на сайт данного банковского учреждения. Цель в том, что пользователь должен ввести свои учетные данные для доступа к системе. Полученные данные отправляются на удаленный сервер, который хранит украденную информацию. Кто может быть жертвой?В отличие от других банковских троянов он более универсальный, эта возможность Mekotio специально ориентирована на пользователей домашнего банкинга имеющий небольшой набор стран. Тем не менее, важно подчеркнуть, что он представляет угрозу не только для пользователей банковского счета, но и тем, кто входит в торговые счета. Кражи паролей сохраненных в браузерахОсобенностью, которая характеризует некоторые варианты Mekotio, является возможность украсть учетные данные доступа, сохраненные в системе некоторыми браузерами, такими как Google Chrome и Opera. Как правило, при попытке доступа к веб-сайту с помощью формы входа в систему браузер спрашивает пользователя, хотят ли они сохранить пароль на компьютере, и, если это разрешено, продолжать это делать. Кроме того, наряду с паролем также сохраняются пользователь и веб-сайт, связанный с только что введенной учетной записью. Однако механизм безопасности, используемый этими браузерами для защиты сохраненных учетных данных, не эффективен в тех случаях, когда устройство уже взломано вредоносным ПО. Это связано с тем, что функция шифрования, используемая при сохранении пароля, разработана таким образом, что эту информацию может дешифровать только тот же пользователь операционной системы, который зашифровал ее в первую очередь. Поскольку вредоносное ПО запускается как пользовательское приложение, вы можете легко взломать пароли. После получения паролей в виде простого текста Mekotio сохраняет их в файле с пользователями и веб-сайтами, с которыми они связаны, и переходит к фильтрации их через POST на веб-сайте, который может быть скомпрометирован киберпреступниками. С этого момента учетные данные пользователя скомпрометированы и находятся в руках злоумышленников. Интересно, что эти браузеры хранят зашифрованные пароли в базе данных SQLite3, поэтому вредоносные программы должны иметь возможность обрабатывать базы данных такого типа. Исходя из этого, Mekotio обычно распространяется вместе с dll «SQLite3.dll», который содержит все инструкции, необходимые для получения сохраненных паролей. Замена адресов биткоин кошелькаЭта вредоносная функция состоит в замене адресов кошелька биткоин, скопированных в буфер обмена, адресом кошелька злоумышленника. Таким образом, если зараженный пользователь хочет сделать перевод или внести депозит по указанному адресу и использовать команду копирования (щелчок правой кнопкой мыши / ctrl + c) вместо ввода вручную, когда он хочет вставить (щелчок правой кнопкой мыши-вставка / ctrl +) v) адрес для перевода, будет вставлен адрес злоумышленника. Если пользователь не заметит эту разницу и решит продолжить операцию, он отправит деньги непосредственно злоумышленнику. Пример: Шаг 1: пользователь копирует адрес биткоин кошелька на компьютере, зараженном Mekotio. Адрес биткоин кошелька копируется случайным образом, чтобы увидеть, как Mekotio заменяет его в буфере обмена:  Шаг 2: пользователь вставляет адрес, который он скопировал ранее. Команда «вставить» используется для наблюдения за тем, как Mekotio заменил адрес в буфере обмена:  Шаг 3: Вы можете увидеть, как адрес, вставленный на шаге 2, отличается от адреса, который был скопирован на шаге 1 Вы можете увидеть разницу между первоначально скопированным адресом и вставленным адресом:  Хотя этот механизм кражи очень прост и с ним легко бороться, проверив адрес, на который он будет передан, просмотрев историю передачи, полученную кошельками злоумышленника, можно сделать вывод, что многие люди стали жертвами этой динамики Баланс одного из биткоин адресов используемого киберпреступниками:  В случае адреса, проанализированного на последнем скриншоте , видно, что он получил 6 транзакций на общую сумму 0,2678 BTC, примерно 2500 долларов США в соответствии с текущей ценой Биткоина. Эти транзакции были получены в период с 25.10.08 по 14.06.2020. Важно отметить, что этот период не охватывает весь период активности Mekotio, и, в свою очередь, самые последние транзакции могут происходить из-за старых инфекций, которые не были обезврежены. Индикаторы компрометацииЕсть два варианта, в зависимости от варианта Mekotio, который заразил систему: -Просмотр всех записей реестра, используемых для автозапуска -Проверка ярлыков в папке автозагрузки Команда, используемая в ярлыках, и команда записанная в записях реестра, должны ссылаться на исполняемый файл, который будет соответствовать интерпретатору Autoit. Это легко сделать с помощью программы Autoruns https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns ФайлыMekotio использует несколько файлов для хранения украденных паролей или в качестве индикаторов, на основании которых он изменяет свое поведение: C:\Users\*User name*\*name of interpretator AI*.jkl C:\Users\*User name*\*name of interpretator AI *.exe.jpg C:\Users\*User name*\Bizarro.txt C:\Users\*User name*\V.txt C:\Users\*User name*\Ok.txt C:\Users\*User name*\Etc Процесс AutoitЕсли в нашей системе обнаружена программа с логотипом Autoit и произвольно выглядящим названием (бессмысленными буквами), весьма вероятно, что компьютер заражен. Это можно проверить с помощью некоторых активных программ отображения процессов, таких как Process Explorer https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer  Autoit не отображается в диспетчере задач Windows, поскольку Mekotio использует механизмы, для предотвращения этого. Сетевой трафикСетевой трафик между Mekotio и вашим C&C включает частый обмен сообщениями с четко определенной структурой: <| * Command * |> : <|vhxboj|>; <|WGSGTNU|>; <|tksN|>; <|VOTM|>; <|LSTU|>; <|Gpsxi|> ; <|ZKXAKYWQKEHUGZJ|>; <|lozyw|>;<|SuaykRJ|>; <|SuaykJI|>; <|ztUjzwtR|>; <|IXjzwtR|>; <|utypzjI|>; <|WGSGTNU|> Обмен инициируются зараженным компьютером. Зараженное устройство отправляет команду, за которой следует украденная информация о системе, например: операционная система, пользователь, установленное программное обеспечение безопасности и т. д. Советы, чтобы защитить себя от Mekotio Некоторые из наиболее важных мер, в прямой связи с этой угрозой, являются: -Не открывайте ссылки, содержащиеся в электронных письмах, которые выглядят подозрительно -Не загружайте вложения в подозрительных электронных письмах -Если файл начинает загружаться автоматически, не открывайте его -Будьте осторожны при загрузке и распаковке .zip, rar , когда они поступают из ненадежных источников, так как они часто используются для сокрытия вредоносных программ и обхода определенных механизмов безопасности -Будьте особенно осторожны при загрузке / запуске установщиков .msi или исполняемых файлов .exe, проверяйте их достоверность. -Установите и обновите антивирусное программное обеспечение -Держите все программное обеспечение устройства в актуальном состоянии В каждом из упомянутых выше пунктов цель состоит в том, чтобы предотвратить некоторые этапы процесса установки и заражения. Если эти шаги сделаны пользователем, то Mekotio не запустится. |

|

|

|

|

69

|

Alternate cryptocurrencies / Service Discussion (Altcoins) / SecretScan project

|

on: May 20, 2020, 11:22:42 AM

|

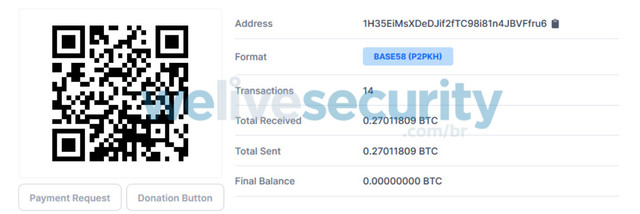

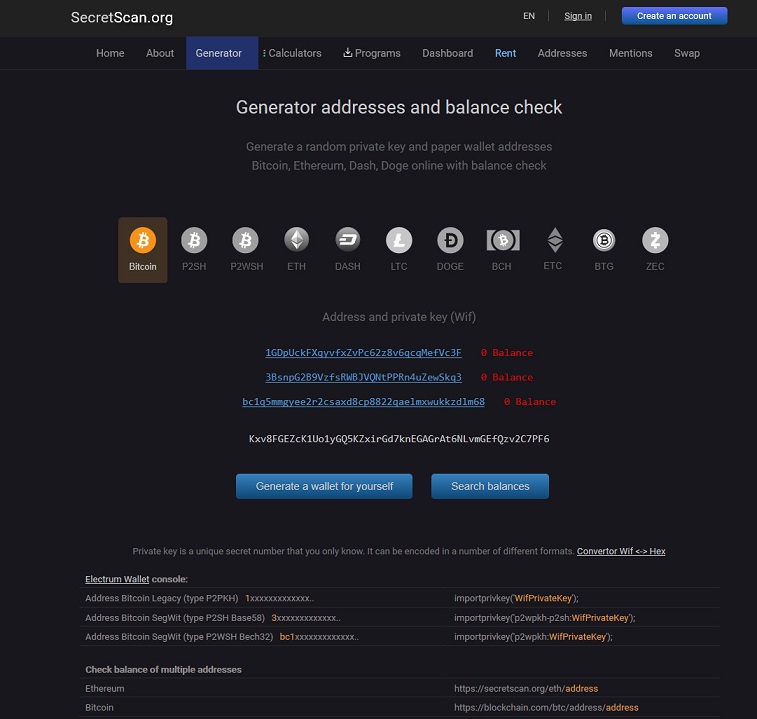

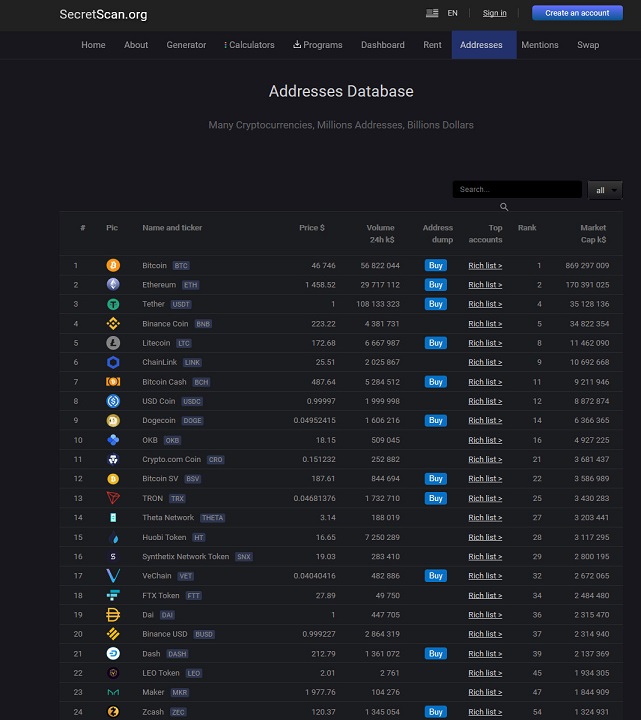

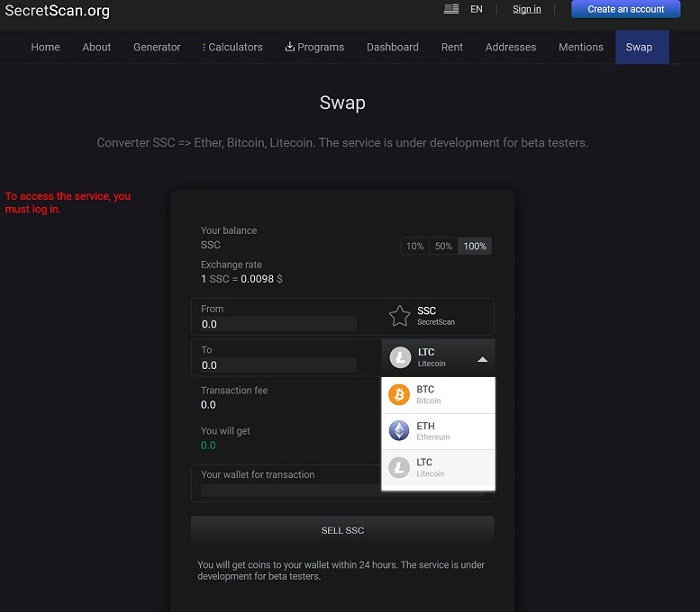

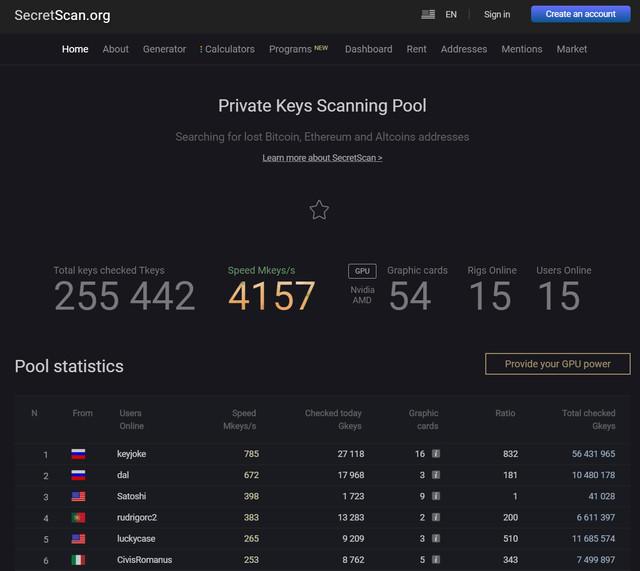

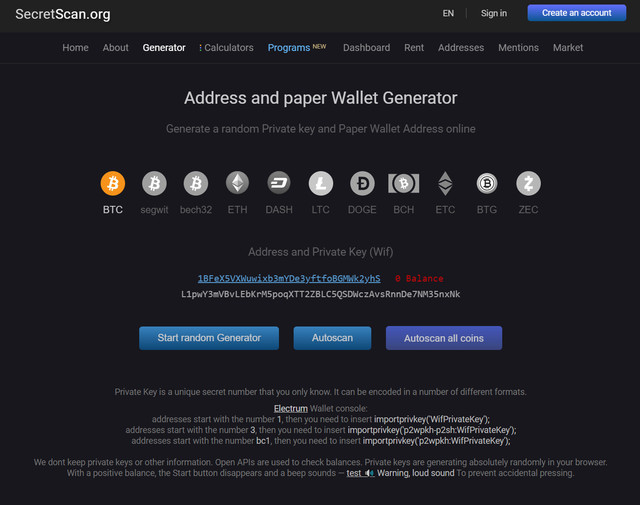

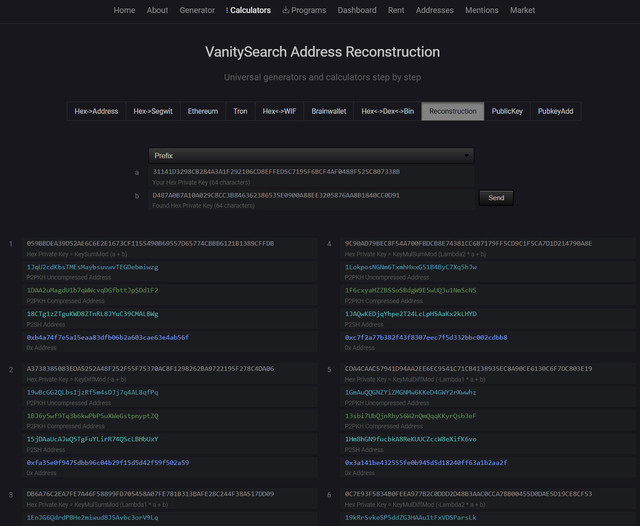

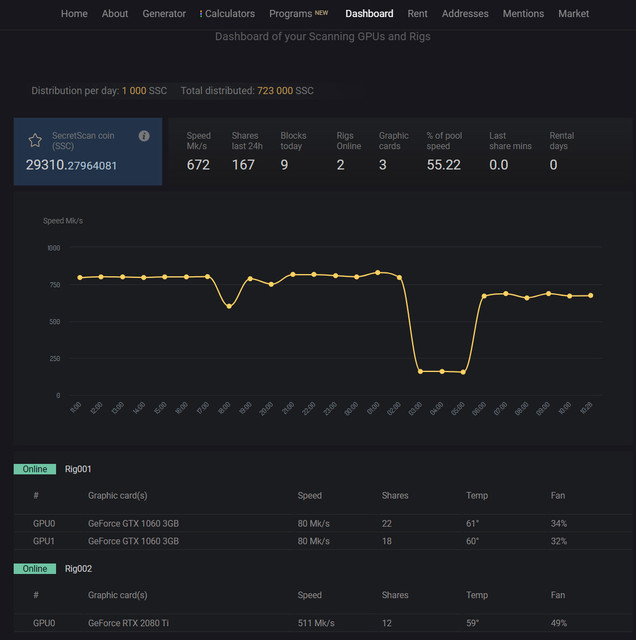

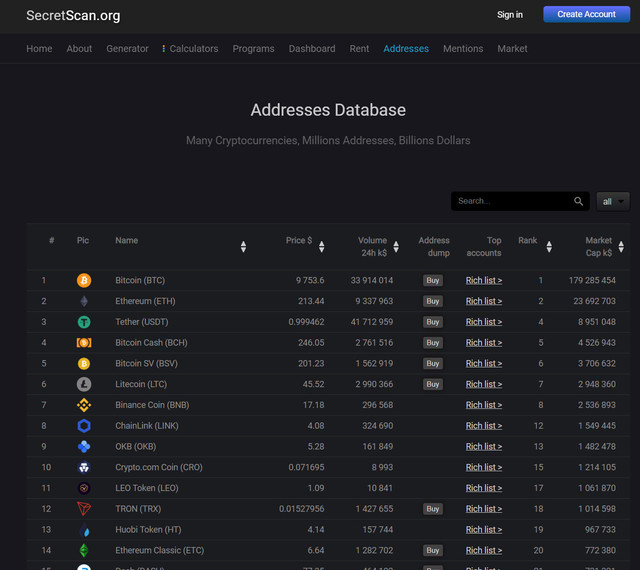

Cryptocurrency mining is worthless wasting of computing power and electricity now. Also, 84% (17,5 of 21 million) of BTC total supply are mined already and many coins are lost, because it was unfair distribution at the beginning and the owners didn't appreciate it. So people are spending more and more power and get less and less reward instead of mining for lost wallet private keys to get long lost coins, or using mining computing power for useful calculations in scientific, commercial and any other useful purposes. This project is an idea of creating a new cryptocurrency, which mining allows to use calculating power for searching lost wallets private keys, provided by capitalization of lost coins. Later, anyone will get an ability to rent a whole network for useful calculations or any useful purposes, so a new coin will be also provided by work and profit. 1. GeneratingThe Scanner https://secretscan.org/programs is generating private keys, public keys and calculating cryptocurrencies addresses of each key. Try our Generator https://secretscan.org/generator to understand how it works. 2. CheckingThen we are checking computed addresses against our database. It consist 17 cryptocurrencies and millions addresses. Most of them you will find there: Addresses https://secretscan.org/wallets . 3. WaitingIf an address is in database then we know a private key and we can use it. The owner of coins is just whoever has its private key, however, we will make transaction to another address and will wait for a month if this address lost, dormant or has an owner to return coins to the owner. 4. SendingIf no owner of the coins in a month and more then they are lost or dormant and participants can use it in proportion to the number of keys generated and verified. Since 01.01.2020 participants gets 1,000 SSC tokens in proportion to the number of verified private keys last day, which is equivalent to about 1 SSC per minute (for comparison 2 BTC, 12 ETH, 60 GRIN per minute are generated, 5 BTC/min, 18 ETH/min before). The first charge will be in the amount of 450 000 SSC in proportion to the number of keys for the entire previous period. Initially, the records will be kept on SecretScan, later on the contract will be transferred to ERC-20 on the basis of the broadcast. Later, the launch of the decentralized blockchain SSC is planned as the number of developers and investments in the project increases. Participants and investors will be able to buy and sell their SSC by exchanging them on the market. In case of successful finding of abandoned addresses, the found will go to the SSC redemption from the participants and investors, thereby removing them from circulation and increasing the market value. How to get address from private key. Step by step. Private key is a random 64 bit hex number. Most cryptocurrencies uses same elliptic curve secp256k1 (y2=x3+7) to get the public key from private. Public key = ECDSA (private key) By applying the ECDSA to the private key, we get a 64-byte integer, which is two 32-byte integers that represent X and Y of the point on the elliptic curve, concatenated together. Creating a public key, secp256k1 standart Public key = private key * generator point The elliptic curve domain parameters over Fp associated with a Koblitz curve secp256k1 are specified by the sextuple T = (p,a,b,G,n,h) where the finite field Fp is defined by: p is prime p = FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE FFFFFC2F = 2**256 - 2**32 - 2**9 - 2**8 - 2**7 - 2**6 - 2**4 - 1 The curve E: y2 = x3+ax+b over Fp is defined by: a = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 b = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000007 The base point G in compressed form is: G is generator point G = 02 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798 and in uncompressed form is: G = 04 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798 483ADA77 26A3C465 5DA4FBFC 0E1108A8 FD17B448 A6855419 9C47D08F FB10D4B8 Finally the order n of G and the cofactor are: n = FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE BAAEDCE6 AF48A03B BFD25E8C D0364141 n is number of the points in the field h = 01 h is cofactor Once we’ve gotten the public key, we can calculate the address. Bitcoin Address = Base58 encoding (Network bytes "00" & RIPEMD-160(SHA-256(Public key)) & first 4 bytes of SHA-256(SHA-256(RIPEMD-160(SHA-256(Public key)))) Altcoins The difference is network bytes. Ethereum Address = "0x" + last 20 bytes of Keccak-256(Public key) To make an address from the public key, we need to apply Keccak-256 to the key and then take the last 20 bytes of the result. How to delete your address from SecretScan's searching datababe? Just join our telegram channel or send us your wallet address by e-mail. You will get an info how to confirm that it is your address. Why is it harder to generate addresses starting with 1s? An address has 1 + 20 + 4 bytes, which has a total of 200 bits. Each of the Base58 characters contain log_2 58 bits of information, which is approximately 5.858. If one created an address that has the public key hash 0000...00, the result would be a 5-6 character address, due to the checksum. To prevent this, Satoshi decided to add "1"s for each 0x00 byte in front of the address. Those "1"s each contain 8 bits of information instead of 5.85... As they carry more information, it's harder to find an address starting with those 1s How to use BTC private key? Download the Electrum Bitcoin wallet program. Run the program, create a wallet using the private key. Set a password to enter. For Segwit P2SH and Bech32 addresses, open a console, enter importprivkey ('p2wpkh-p2sh: Private Key') and / or importprivkey ('p2wpkh: Private Key'). "The owner of a coin is just whoever has its private key." Satoshi Nakamoto 12 Feb 2009 14:18:02 Nvidia Private keys Scanner

The program for 64-bit Windows and Nvidia GPU since 2011 Release Version:2.04SecretScan2.04.zip (4.10 MB) Notes:The program for Nvidia GPU since 2011 Operating system(s):Windows (64Bit) Last Recommended or Critical Revision:10-6-2020 SHA-256 Checksum: 803601a1053da68747eba7b68e4a1bcca52c87b4f803c6902e7448ca2dc2e2dc Download link SecretScan v2.04 Windows (64Bit) https://secretscan.org/program/SecretScan2.04.zipInstallation: Version 2.01. Install CUDA 10.2 or higher. 2. Download and unpack SecretScan2.02.zip 3. Edit file START.bat: Specify your login in -user flag. Example: -user Satoshi. Rig name can be added: -user Satoshi.Rig001 You can specify GPU(s) to use, -d flag. Example: -d 0,1,2,3. The flag can be omitted for using all cards. 4. Run the bat file, wait 2-3 minutes and check the results on the website. Your login will appear in the Pool list. At the first run, the program do synchronization, next launches are much faster. NEW Release announcement: 1. This version uses the new engine, which is faster. 2. Simultaneous search for over 100 coins and over 40 millions addresses in real time. Configuration recommendations:: 1. Make sure that CUDA and Driver are same 10.2 version. If not match then change the CUDA driver by removing the current driver using Display Driver Uninstaller and install CUDA 10.2 again. 2. In case of failure, you will need to reinstall CUDA 10.2. The drivers are included in the CUDA package and do not need to be installed separately. 3. MSI Afterburner is a program to overclocking graphics cards. Core and memory are involved in calculating address. Overclocking 70-100 PL, 50-200 Core, Memory 400-700. Try to get maximum efficiency - Mk/Watt. 4. Instructions how to set reset in case of errors or failures. Downloaded version of the bat file, the program restart is default. If mining rig restart is required, then remove the word "rem" before "shutdown /r /t 20 /f" and the computer will restart if it fails. 5. Instructions how to do autorun when you turn on the farm/computer. Right-click on the 1_SecretScanGPU file.bat in the program folder, create a shortcut. In the lower left corner, click the search, write and select "Run", in the command line type: shell:startup, then move the shortcut you created to the opened startup folder. 6. It is recommended to run the scanner after a new Windows boot (restart the computer/farm after mining, games, etc.). 7. If the program does not work, then you need to return Windows to factory settings with saving files (in the control panel in the recovery section). 8. Windows defender firewall can block the program, they must be configured or disabled in some cases. 9. You have to install Visual C++ 2013 and Visual C++ 2017 on your computer. 10. Increase swap file: control Panel -> System -> Advanced system settings -> Performance -> Options -> Advanced -> Edit The software is provided "as is", without warranty of any kind, express or implied, including but not limited to the warranties of merchantability, fitness for a particular purpose and noninfringement. In no event shall the authors or copyright holders be liable for any claim, damages or other liability, whether in an action of contract, tort or otherwise, arising from, out of or in connection with the software or the use or other dealings in the software. Address and paper Wallet Generator

Generate a random Private key and Paper Wallet Address online Hex Private key -> Address Calculator

Universal generators and calculators step by step Dashboard of your Scanning GPUs and Rigs Rent a GPU Scanning Rig

Choose the Equipment you want to Rent for Scanning keys Calculators Addresses Database

Many Cryptocurrencies, Millions Addresses, Billions Dollars Market of cryptocurrencies

The place, where you can get your reward Copyright © 2020 SecretScan.org All rights reserved. The project is under development for beta-testers. |

|

|

|

|

70

|

Economy / Scam Accusations / ⚡[ANN] TRAW Network ⚡ TRAW ⚡ MN ⚡ CryptoHub ⚡ Airdrop 21/40 Start SCAM

|

on: August 22, 2018, 08:00:12 PM

|

This developer is very touchy and vindictive and a small man in my opinion, even if you admit your mistakes and apologized for it is empty words in topics that he created to write does not make sense all quickly removed, so I have to start a separate topic. I do not advise to contact this developer, who is still 2 failed project at the time I got into the project f0me https://bitcointalk.org/index.php?topic=2771132.0 who's cheating. After him, a Goat appears and declares that he gives the coins to the victims of the f0me and distributes 3,000 TRAW ~ 0.1$/ Then the following statements about compensation after 20 weeks affected by the actions f0me   Coins before the swap I bought on the exchange  Then the goat began to give up what he promised  Well understandable person does not want to be responsible for their promises, but then he arranges a strange swap TRAW, there is no announcement or ads snapshot network (still running both networks) there is only a vague explanation of his assistants. As a result, I (or my family at my request without understanding it is not important) make mistakes. After the goat came to my question he responds that this is my problem  but I found the opportunity to get your coins turned out to be .dat file of the old wallet is perfect for a new wallet and all the coins were in the wallet old wallet  new wallet  transaction http://traw.explore.hnminer.com/tx/68c2ffe29ff08670010b40a87e571344c03dc54f82674d1f2e2a9e98da1d1153And now I can't get my coins just because of personal grudges and goat issues. My opinion if the person does not return the debt then he is a scammer. |

|

|

|

|

71

|

Local / Бизнес / Сканер privkey

|

on: August 10, 2018, 04:38:04 PM

|

(Я не владелец и не разработчик, просто участник проекта)

Сайт https://secretscan.org представляет Проект полезных расчетов

Мы создаем криптовалюту пользовательских вычислительных мощностей 84% (17,5 из 21 млн) общего предложения BTC уже добыты и многие монеты теряются, потому что это было несправедливое распределение в начале и владельцы не оценили его. Поэтому люди тратят все больше и больше сил и получают все меньше и меньше вознаграждения вместо того, чтобы добывать за потерянный кошелек частные ключи, чтобы получить давно потерянные монеты, или использовать добывающие вычислительные мощности для полезных вычислений в научных, коммерческих и любых других полезных целях. Этот проект представляет собой идею создания новой криптовалюты, майнинг которой позволяет использовать вычислительную мощность для поиска утраченных кошельков частных ключей, обеспечиваемых капитализацией утраченных монет. Позже любой желающий получит возможность арендовать целую сеть для полезных расчетов или каких-либо полезных целей, поэтому новая монета будет также обеспечена работой и прибылью. С 01.01.2020 года участники получают 1000 токенов SSC пропорционально количеству верифицированных закрытых ключей в последний день, что эквивалентно примерно 1 SSC в минуту (Для сравнения генерируются 2 BTC, 12 ETH, 60 GRIN в минуту, 5 BTC/мин, 18 ETH/мин раньше). Первый взнос составит в сумме 450 000 SSC пропорционально количеству ключей за весь предыдущий период. Первоначально записи будут храниться на SecretScan, позже контракт будет передан ERC-20 на основе трансляции. В дальнейшем планируется запуск децентрализованного блокчейн-SSC по мере увеличения количества разработчиков и инвестиций в проект. Участники и инвесторы смогут покупать и продавать свои SSC, обменивая их на рынке. В случае успешного нахождения заброшенных адресов найденные средства пойдут на выкуп ГСК у участников и инвесторов, тем самым выводя их из обращения и увеличивая рыночную стоимость. Как получить адрес из закрытого ключа: Секретный ключ является случайным 64 битным шестнадцатеричным числом. Большинство криптовалют используют ту же эллиптическую кривую secp256k1 (y2 = x3 7), чтобы получить открытый ключ из закрытого. Открытый ключ = ECDSA (закрытый ключ) Применяя ECDSA к личному ключу, мы получаем 64-байтовое целое число, которое является двумя 32-байтовыми целыми числами, которые представляют X и Y точки на эллиптической кривой, связанные вместе. Создание открытого ключа, стандарт secp256k1 Открытый ключ = точка генератора закрытого ключа * Параметры домена эллиптической кривой над Fp, связанные с кривой Коблица, secp256k1 задаются секстантом T = (p, a, b, G, n, h), где конечное поле Fp определяется: p is prime p = FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE FFFFFC2F = 2**256 - 2**32 - 2**9 - 2**8 - 2**7 - 2**6 - 2**4 - 1 The curve E: y2 = x3+ax+b over Fp is defined by: a = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 b = 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000007 The base point G in compressed form is: G is generator point G = 02 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798 and in uncompressed form is: G = 04 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798 483ADA77 26A3C465 5DA4FBFC 0E1108A8 FD17B448 A6855419 9C47D08F FB10D4B8 Finally the order n of G and the cofactor are: n = FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE BAAEDCE6 AF48A03B BFD25E8C D0364141 n is number of the points in the field h = 01 h is cofactor Как только мы получим открытый ключ, мы сможем вычислить адрес. Bitcoin Address = Base58 encoding (Network bytes "00" & RIPEMD-160(SHA-256(Public key)) & first 4 bytes of SHA-256(SHA-256(RIPEMD-160(SHA-256(Public key)))) Altcoins Разница заключается в сетевых байтах. Ethereum Address = "0x" + last 20 bytes of Keccak-256(Public key) Чтобы сделать адрес из открытого ключа, нам нужно применить Keccak-256 к ключу, а затем взять последние 20 байт результата. Как удалить ваш адрес из базы данных поиска SecretScan? Присоединяйтесь к нашему Telegram-каналу https://t.me/secretscan & https://t.me/secretscanorg или отправьте нам свой бумажник по электронной почте. Вы получите информацию о том, как подтвердить, что это ваш адрес. Почему сложнее создавать адреса, начиная с 1? Адрес имеет 1+20+4 байта, что в общей сложности имеет 200 битов. Каждый из Base58 символов содержит log_2 58 бит информации, что составляет примерно 5,858. Если создан адрес с хэш открытого ключа 0000...00, результатом будет 5-6-символьный адрес из-за контрольной суммы. Чтобы предотвратить это, Сатоши решил добавить "1" для каждого 0x00 байта перед адресом. Каждая из этих "1" содержит 8 битов информации вместо 5,85... Поскольку они содержат больше информации, сложнее найти адрес, начиная если он начинается с 1. 1. Если ваши видеокарты не поддерживаются, то пока лучше всего ими майнить другие самые выгодные криптовалюты, а полученные монеты можно обменивать на аренду работы нужных видеокарт. Курс аренды аналогичен доходности майнинга. 8 видеокарт GTX1060, 30 триллионов ключей в день, 900 триллионов ключей в месяц, 200 руб в день (5900 руб в месяц). Nvidia Private keys Scanner

Программа для 64-разрядных графических процессоров Windows и Nvidia с 2011 года 1. Создайте аккаунт. Измените данные личного счета, введите адрес кошелька bitcoin/ethereum или создайте новый на веб-сайте. Загрузите и установите программное обеспечение CUDA 10.2 . Загрузить и распаковать программу Сканер с закрытыми ключами GPU Nvidia https://secretscan.org/program/SecretScan2.04.zip

2. Отредактируйте файл "START.bat" . Укажите свой имя пользователя с которым вы зарегистрировались и номер фермы(если их несколько) SecretScan.exe -user ваш ник.Rig001. Запустите файл bat и подождите 3-5 минут и проверьте результаты в панели Dashboard >.

Рекомендации по конфигурации для V.2.04

1.Убедитесь, что CUDA и драйвер имеют одинаковую версию 10.2. Если это не соответствует, то измените драйвер CUDA, удалив текущий драйвер с помощью Display Driver Uninstaller и снова установите CUDA 10.2

2.В случае сбоя вам нужно будет переустановить CUDA 10.2. Драйверы включены в пакет CUDA и не нуждаются в отдельной установке.

3. MSI Afterburner - это программа для оверклокинга графических карт. Ядро и память участвуют в вычислении адреса. Разгон видео настраивается как и для майнинга Equilhash (70-100 PL, 50-200 Core, Memory 400-700). Постарайтесь получить максимальную эффективность - Mks/Watt, а не максимальную скорость Mk/s.

4.Инструкции по установке сброса в случае ошибок или сбоев. Загруженная версия START.bat файла, имеет параметры перезапуска по умолчанию. Если требуется перезапуск установки интеллектуального анализа данных, удалите параметр "rem" перед параметром "shutdown/r/t 20/f", и компьютер перезагрузится в случае сбоя.

5.Инструкции по автозапуску при включении фермы/компьютера. Щелкните правой кнопкой мыши файл START .bat в папке программы и создайте ярлык. Поместите созданный ярлык в папку автозагрузки.

6.Рекомендуется запускать сканер после новой загрузки Windows (перезагрузить компьютер/ферму после майнинга, игр и т. д.).

7.Если программа не работает, то нужно вернуть Windows заводские настройки с сохранением файлов (на панели управления в разделе восстановления).

8.Брандмауэр Защитника Windows может блокировать программу, в некоторых случаях они должны быть настроены или отключены.

9.На компьютере должны быть установлены Visual C++ 2013 и Visual C++ 2017

10.В случае необходимости увеличьте файл подкачки: Панель управления - > Система - > Дополнительные настройки системы - > Производительность - > Опции - > Дополнительно - > Изменить

Производительность карт Nvidia: 1050 Ti 30 Mk/s, 1060 50 Mk/s, 1070 70 Mk/s, 1070 Ti 75 Mk/s, 1080 80 Mk/s, 1080 Ti 100 Mk/s, 2060 140 Mk/s, 2070 160 Mk/s, 2080 200 Mk/s, 2080 Ti 250 Mk/s

Предупреждение!

Внимание!

1. Не меняйте настройки видеокарт во время работы программы: PL, ядра и памяти. В случае сбоя потребуется переустановка CUDA 10.2

2. Оптимальные настройки для видеокарт примерно аналогичны настройкам на майнинг по алгоритму Equilhash (100 PL, Core 120-200, Memory 400-600). Задействовано ядро и память. Программа для настройки разгона видеокарт: . MSI Afterburner

3. Программа удаления старых драйверов Display Driver Uninstaller

4. Инструкция как сделать автозапуск и автоперезапуск в случае ошибки или сбое в работе программы/интернет/питания. Добавьте в bat файл перед словом pause следующую строчку для автоматического перезапуска: down /r /t 10 /f Нажмите на файле START.bat в папке с программой правой кнопкой мыши, создайте ярлык. В левом нижнем углу нажмите поиск, напишите выполнить, в командной строке наберите: shell:startup Перенесите ярлык в папку автозагрузки

Copyright © 2020 SecretScan.org All rights reserved. The project is under development for beta-testers.

Вопросы и общение в Telegram @secretscan |

|

|

|

|