Show Posts Show Posts

|

|

Pages: [1] 2 3 4 5 6 »

|

|

27 апреля биржа yobit.net начала торги по "монете" 777 койн, в последние минуты пред торгами "правительство" очень многим пользователем просто срезало монеты, какие выполнялись по их же правилам.

Это отмыв бабла!!!

PS. была раздачя монет с условиями получения

Доверять им больше не буду, вы смотрите сами...

|

|

|

|

Заинтересовался тут Blockstream и их запущенным спутником. Вопрос простой, есть две сателлитки и если их подключить к спутнику, с этого можно что то заработать? Кто в курсе, для чего это всё и можно ли какой то профит снять с тарелок для "бывших пиратских каналов" ? https://blockstream.com/satellite/ *Незнаю куда запостить, переместите если не в правильный раздел разместил |

|

|

|

Hello, I've got unclear issue and can't find any information on how to fix it. Currently running linux x64 and facing this type of error: Couldn't connect to node? See the logs for more:

Node type: geth

Network: main

Platform: linux (Architecture x64)

...flag provided but not defined: -syncmode Got this error while updating wallet to Ethereum-Wallet-linux64-0-9-3 / Mist-linux64-0-9-3. Tried to reinstall wallets several times, nothing. Tried older versions, nothing. Wiped out whole blockchain from hard drive and made clear install, nothing, same error every time. Really no idea what to do??? Any thoughts? |

|

|

|

23 марта 2016 года компания Microsoft запустила в Twitter аккаунт чат-бота Tay. Предполагалось, что искусственный интеллект будет общаться с молодыми людьми 18-24 лет на «их языке» и обучаться в процессе общения. К сожалению, всё сразу пошло не так, как планировалось. Вскоре бот повторял за пользователями, что Джордж Буш устроил теракты 9/11, а Гитлер всяко лучше Барака Обамы. Специалисты Microsoft полагали, что бот станет умнее, если будет общаться с большим количеством людей. Эксперимент с аккаунтом в Twitter в компании назвали скорее социальным и культурологическим, чем технологическим. Специалисты хотели лучше изучить процесс человеческих коммуникаций, понять, как люди общаются друг с другом, и научить этому машину через «обыкновенные и забавные диалоги с людьми». В итоге специалисты Microsoft были вынуждены отключить Tay, спустя сутки после старта эксперимента, когда робот принялся писать сообщения неонацистского содержания. К сожалению, многие твиты были удалены, и всё, что осталось – скриншоты разговоров. Изданию Business Insider представители Microsoft рассказали, что собираются подкорректировать работу Tay, а пока ИИ отправили «спать». |

|

|

|

Независимый эксперт Уильям Энтрикен (William Entriken) создал очень интересную вещь: C библиотека, получившая имя System Bus Radio, способна заставить любой компьютер вещать на радиочастоте, даже если на машине нет никакого специального оборудования для этих целей. Метод Энтрикена пока находится на стадии раннего прототипа, но определенно может использоваться для извлечения данных с изолированных от внешнего мира компьютеров. Исполнение кода System Bus Radio заставляет процессор излучать электромагнитные волны на определенной частоте. Притом мощности сигнала уже сейчас хватает, чтобы «перебороть» экранирование и вещать вовне, пусть пока на весьма незначительное расстояние (порядка двух метров). Видео youtube -> https://youtu.be/caGPmyMLYUI На приведенном выше видео Энтрикен демонстрирует успешную передачу мелодии детской песенки «У Мэри был барашек». Интересно, что в ходе опытов исследователь умышленно не использует никакое специальное оборудование, то есть обходится без каких-либо усилителей и направленных антенн. Так, на видео ресивером выступает обычный Sony STR-K670P, а мелодию на частоте 1580 кГц AM проигрывает Macbook. Энтрикен отмечает, что частота может варьироваться в зависимости от дистанции передачи и железа, на базе которого работает ПК. Продолжение... |

|

|

|

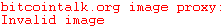

Плагин Torrents-Time превратит крупнейшие торрент-трекеры в онлайновые кинотеатры08.02.2016 - https://xakep.ru/2016/02/08/torrents-time/

Браузерный плагин Torrents-Time, похоже, пытается совершить небольшую революцию, перевернув современные представления о торрент-трекерах с ног на голову. За основу плагина взята концепция Popcorn Time, только разработчики предлагают внедрить её в любой современный браузер. Плагин позволяет стримить контент с торрент-трекеров и смотреть фильмы и сериалы прямо в окне браузера. Идея пришлась по душе и администраторам крупнейших трекеров мира. The Pirate Bay уже превратился в крупнейший пиратский кинотеатр, добавив кнопку «Stream It!» ко всем раздачам видео. Авторы Torrents-Time взяли пример с создателя сайта BrowserPopcorn, который предлагал запускать Popcorn Time прямо в браузере. Но BrowserPopcorn работал не как приложение Popcorn Time, опираясь не архитектуру BitTorrent, он попросту доставлял пользователям контент посредством HTTP. Так как полосы пропускания не хватало для тысяч пользователей, идея себя не оправдала. Важный нюанс: технологию предлагается использовать не только для удобства пользователей, но и как средство монетизации, которое позволит хозяевам трекеров отказаться от размещения на сайте назойливых рекламных баннеров. По замыслу разработчиков, использование Torrents-Time должно привлечь к трекерам внимание «приличных» рекламных сетей. К примеру, трекер может зарабатывать, рекламируя услуги провайдеров VPN. Поддержать Torrents-Time сразу же решил один из крупнейших трекеров мира — The Pirate Bay. На страницах «Бухты» появилась бета-версия кнопки «Stream It!», нажатие на которую позволяет пользователям с установленным плагином смотреть видео прямо на странице.

|

|

|

|

Maru OS совмещает Android и Debian и позволяет превращать смартфон в десктоп08.02.2016 - https://xakep.ru/2016/02/08/maru-os/

Интересное решение, пусть и не уникальное в своем роде, предложили пользователям разработчики Maru OS. Кастомная прошивка совмещает в себе Android 5.1 (Lollipop) и Debian Linux. Это позволяет превратить смартфон в полноценный десктоп, работающий на базе Debian, просто подключив в устройству монитор. Maru OS позволяет иметь в кармане сразу две ОС для разных задач. В нормальном режиме смартфон будет работать как обычное устройство под управлением Android. Но если подключить гаджет к монитору, используя кабель SlimPort (microUSB на одном конце и HDMI на другом), устройство автоматически распознает подключение и запустит Debian, превратившись в полноценный десктоп. Авторы Maru OS обещают, что любые Android-совместимые клавиатуры и мыши легко соединятся с устройством посредством Bluetooth. По заверениям разработчиков, переключение между ОС займет менее 5 секунд. При этом смартфон продолжит функционировать независимо от десктопа, то есть можно работать на большом экране и при этом отвечать на звонки. Если во время работы смартфон будет случайно отключен от монитора, Maru OS сохранит десктоп-сессию в фоновом режиме, что позволит продолжить с того же места при повторном подключении. Maru OS поставляется без каких-либо предустановленных приложений и пока поддерживает только Nexus 5. Ознакомиться с подробными инструкциями по установке и скачать Maru OS можно на официальном сайте проекта.

|

|

|

|

Полиция Голландии тренирует орлов для борьбы с беспилотниками02.02.16 - https://xakep.ru/2016/02/02/eagles-interceptors/

Японские полицейские, предложившие сетью отлавливать беспилотники, нарушающие закрытые для полетов зоны, посрамлены – их идея далеко не самая оригинальная. Равно как и все предложения использовать для «отстрела» дронов электромагнитные пушки. Хотя сегодня не первое апреля, полиция Нидерландов сообщила, что будет использовать для борьбы с нежелательными беспилотниками… специально обученных орлов. Это заявление – не шутка, в чем можно убедиться на официальном сайте голландской полиции. Голландцы пишут, что орлы поддаются обучению не хуже собак, к тому же хищные птицы нередко атакуют БПЛА и безо всякой подготовки (сотни роликов на YouTube – живое тому доказательство). Сообщается, что правоохранительные органы уже сотрудничают с компанией дрессировщиков Guard From Above, и полиция планирует, что первые обученные ловить дронов птицы приступят к службе уже через несколько месяцев. Так как лопасти винтов БПЛА могут повредить ноги птиц, полиция обещает позаботиться о надлежащей защите пернатых перехватчиков. Голландские правоохранители опубликовали видео, которое позволяет своими глазами убедиться: орлов тренируют охотиться на квадрокоптеры. Видео - https://www.youtube.com/watch?v=HifO-ebmE1s

|

|

|

|

Новое приложение Facebook для Android поддерживает Tor20.01.16 - https://xakep.ru/2016/01/20/tor-support-for-facebook-app/

Невероятно, но факт: презираемая всеми параноиками социальная сеть Facebook официально встроила поддержку Tor в собственное приложение для Android. Еще в октябре 2014 года социальная сеть обзавелась собственным адресом в «луковой сети». Чтобы пользователи всего мира могли беспрепятственно посещать Facebook, был создан URL https://facebookcorewwwi.onion, позволяющий пользователям Tor получить доступ ко всей ключевой WWW-инфраструктуре ресурса. Теперь Facebook пошла еще дальше и добавила поддержку Tor в официальное приложение для Android. Новая функция должна заработать для всех стран мира в ближайшие дни. Согласно официальному заявлению компании, уже сейчас «большое число людей» посещает Facebook через Tor. Чтобы таких людей стало еще больше, а также с целью улучшения безопасности, было решено добавить такую возможность (пока экспериментальную) и для пользователей Android-устройств. Пока поддержку Tor реализовали при помощи бесплатного приложения Orbot proxy, доступного в Google Play Store. Чтобы использовать Facebook через Tor, понадобится скачать и установить Orbot proxy, а затем открыть официальное приложение социальной сети и в настройках активировать опцию «Use Tor via Orbot». Всё, больше ничего делать не требуется. С этого момента Facebook работает через Tor, реальный IP-адрес пользователя скрыт, а провайдер не узнает, что клиент посещал социальную сеть. Новая возможность определенно должна прийтись по душе пользователям из Китая, Ирана и других стран, где доступ к Facebook заблокирован.

|

|

|

|

Сайты BBC и Дональда Трампа подверглись мощнейшей атаке 602 Гбит/сек11.01.16 - https://xakep.ru/2016/01/11/new-world-hacking/

Во время праздников сайт BBC, а также официальный сайт предвыборной кампании Дональда Трампа подверглись мощной DDoS-атаке. Ответственность за случившееся взяла на себя группа хакеров New World Hacking. На сегодняшний день самой мощной атакой в истории считается DDoS мощностью 334 Гбит/сек, зафиксированный в прошлом году Arbor Networks. Однако New World Hacking утверждают, что превзошли этот рекорд, атаковав инфраструктуру BBC и главный сайт кампании Дональда Трампа в канун нового года. Злоумышленники утверждают, что их жертвой стали все сайты BBC и даже сервис iPlayer, принадлежащий компании. Они действительно не работали в праздники около трех часов. Тогда BBC объяснила этот оффлайн некими «техническими неполадками», но затем сообщила, что произошла атака, и вина лежит на группе New World Hacking. Одновременно с этим проблемы в работе начались и у официального сайта предвыборной кампании Трампа, ресурс был недоступен в течение часа. Изданию ZDNet удалось пообщаться с одним из членов группы, называющим себя Ownz. Он рассказал журналистам, что целью данной атаки была «проверка технических возможностей» группы. Хакер также предоставил изданию скриншот, на котором видно, что пиковая мощность атак достигала 602 Гбит/сек. К сожалению, установить подлинность информации со скриншота пока не представляется возможным. Также Ownz поведал, что атака удалась благодаря использованию двух серверов Amazon. Каким образом злоумышленники смогли обратить мощности Amazon себе на пользу, Ownz объяснять отказался. Но он отметил, что внедриться в административные сервисы Amazon и задать для себя неограниченную полосу пропускания, было легко. По словам Ownz, в New World Hacking входит 12 человек, и на подготовку этой атаки у них ушло около двух недель. Хакер заявил, что основная цель группы – борьба с запрещенной на территории РФ организацией ДАИШ.

|

|

|

|

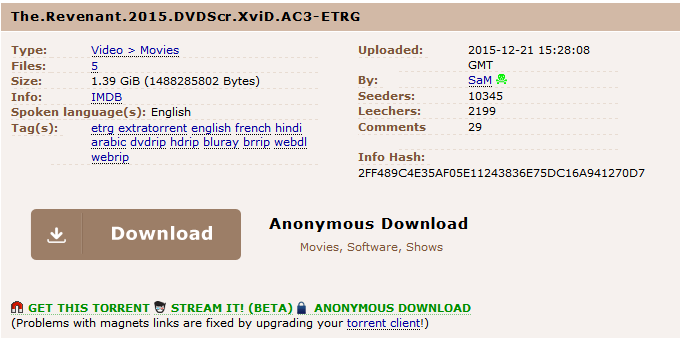

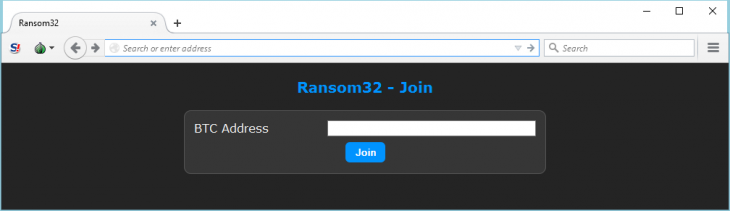

Обнаружена первая вымогательская малварь, основанная на JavaScript04.01.16 - https://xakep.ru/2016/01/04/ransom32/

В новый год с новой малварью. Специалист компании Emsisoft Фабиан Восар (Fabian Wosar) рассказал об обнаружении нового типа вымогательского ПО. Вредонос, получивший имя Ransom32, построен на платформе NW.js , ранее известной как Node-WebKit. NW.js (ранее Node-WebKit) — мощный кроссплатформенный фреймворк, который позволяет создавать приложения с использованием таких популярных веб-технологий, как HTML, CSS и JavaScript. Платформа основана на Chromium и Node.js и работает в обход обычной песочницы JavaScript. «NW.js позволяет получить гораздо больше контроля и глубже взаимодействует с операционной системой. Здесь JavaScript может делать всё то же самое, что и «нормальные» языки программирования, такие как C++ или Delphi», — пишет Восар. Согласно данным Восара, Ransom32 – первая в мире вымогательская малварь, построенная на базе JavaScript. Исследователь установил, что авторы вредоноса продают свою разработку как сервис. Сейчас это настоящий тренд в мире киберкриминала: аналогичным образом поступают авторы вымогателей Radamant, Fakben и Tox. За использование своей малвари создатели Ransom32 просят около 25% от всех полученных выкупов.  Чтобы стать оператором вымогательской малвари, нужен только биткоин кошелек Чтобы стать оператором вымогательской малвари, нужен только биткоин кошелекКлиентам хакеров предоставляется доступ к простенькой панели управления. Достаточно авторизоваться с использованием Tor hidden service и задать адрес кошелька, на который жертвы будут переводить выкуп. На этом «конфигурирование» фактически закончено, и малварь готова к работе. В панели управления можно отслеживать статистику вредоносной кампании и изменить настройки вредоноса.  Панель управления изнутри. Статистика и минимальные настройки Панель управления изнутри. Статистика и минимальные настройкиRansom32 занимает 22 Мб, что значительно больше обычного – вымогательский софт редко «весит» больше 1 Мб. Однако Восар пишет, что 22 Мб – много только на первый взгляд. В реальности скачивание займет пару секунд, и вряд ли кто-то обратит на него внимание. Ransom32 хранится в самораспаковывающемся архиве WinRAR, который использует команды SFX script для распаковки компонентов и установки вредоноса. Основной код малвари содержится в файле chrome.exe. Хотя с виду файл похож на исполняемый файл браузера Chrome, на деле это приложение, использующее NW.js.

|

|

|

|

Сервис oldweb.today позволяет заглянуть в прошлое интернета13.12.2015 - https://xakep.ru/2015/12/13/oldweb-today/

http://oldweb.today/Если ты застал ранние деньки интернета, то наверняка любишь поностальгировать: вспомнить диалап и домашние страницы с гифками, первую версию «Яндекса» с окурком, старый добрый Netscape Navigator и прочие радости почти двадцатилетней давности. Если же ты добрался до Сети только в двухтысячных, то тебе будет полезно узнать, с чего всё начиналось. Удовлетворить любопытство или потешить ностальгию можно при помощи Internet Archive: вбил адрес, выбрал дату, дождался загрузки и перед тобой давняя-предавняя версия какого-нибудь сайта. Но всё же смотреть на старый интернет через современный браузер слегка неспортивно. Сервис oldweb.today (это и название и очень удачный URL) предоставляет куда более полный экспириенс. Когда ты задашь URL и дату, в твоем браузере откроется окно с виртуальной машиной, в которой крутится старая операционная система и один из старых браузеров. На выбор NSCA Mosaic 2.2, Netscape Navigator 3 и 4 и Internet Explorer 4 и 5. Данные сайтов будут подгружаться из всё того же Internet Archive, но для витуалки эти данные будут выглядеть как самый настоящий интернет. Каждая сессия может длиться не дольше десяти минут, но этого вполне достаточно, чтобы испытать мощное умиление или шок от того, как убого раньше выглядели сайты. А если время выйдет, то никто не мешает загрузить по новой.

|

|

|

|

Хакеры продают мультиплатформенный OmniRAT за $2509.11.15 - https://xakep.ru/2015/11/09/omnirat/

Специалисты компании Avast бьют тревогу: обнаружен мультиплатформенный вредоносный RAT (remote administration tool), который поражает устройства на базе Android, Windows, Linux и Mac OS X. Хуже того, авторы распространяют его по лицензии, всего за $25-50 долларов, с пожизненной гарантией. OmniRAT очень похож на DroidJack RAT, группа покупателей которого была арестована на прошлой неделе, в результате совместной операции Европола и правоохранительных органов стран ЕС. DroidJack создавался как инструмент для обеспечения родительского контроля, чтобы можно было приглядывать за Android-смартфоном отпрыска. Однако некоторые индивиды начали использовать его совсем с другими, недобрыми целями (как раз такую группу и арестовали недавно). Но если автор DroidJack оценил свою разработку в $210, то авторы OmniRAT продают подписку на свой продукт всего за 25-50 долларов, дают «пожизненную гарантию» и их версия способна поражать отнюдь не только Android-устройства, хотя пока работает преимущественно с ними. Предполагается, что OmniRAT создали в Германии, так как вектор атаки был впервые подробно описан на немецком форуме. Специалисты Avast рассказывают, что для доставки на устройства жертв используется социальная инженерия. Согласно немецкому сценарию атаки, жертве приходит SMS-сообщение, которое гласит, что пользователю прислали MMS, но оно не может быть доставлено напрямую из-за опасной уязвимости Stagefright. Вредоносное SMS содержит короткую ссылку на сайт, где жертве предлагают ввести код и свой номер телефона. После этого жертва получает APK (mms-einst8923), которое, установившись в систему, маскируется под доставщика MMS: «MMS Retrieve». Но стоить нажать на иконку приложения, и начинается установка OmniRAT.  «Жертвы понятия не имели, что их устройства теперь контролируются кем-то еще, а каждый шаг записывается и отправляется на сервер в другой стране, — пишет Николаос Крисайдос (Nikolaos Chrysaidos) в блоге Avast. — Особенно опасно то, что OmniRAT может распространяться через SMS. Сообщения, отправленные с зараженного устройства, разосланные по всему списку контактов, будут восприняты получателями как доверенные, скорее всего, получатели перейдут по приложенный ссылке».  По данным специалистов Avast, OmniRAT переправлял собранные данные на российский сервер. Единственной «хорошей новостью» во всей этой истории эксперты называют тот факт, что OmniRAT пока распространяется допотопными методами, фактически, пользователь должен установить его сам, вручную.

|

|

|

|

Провайдер Cox Communications оштрафован на $600 тысяч из-за хакеров Lizard Squad09.11.15 - https://xakep.ru/2015/11/09/lizard-squad-owned-cox/

В США Федеральная комиссия по связи (ФКС) добилась того, что провайдер Cox Communications понесет наказание за утечку данных своих клиентов, случившуюся в августе 2014 года. Тогда один из хакеров Lizard Squad, при помощи простейшей социальной инженерии, сумел убедить сотрудника технической поддержки Cox, а также представителя компании-подрядчика, что он – сотрудник IT подразделения Cox. Хакер, известный под псевдонимом EvilJordie, обвел сотрудников Cox вокруг пальца самым элементарным способом. По телефону злоумышленник убедил их, что он работает в IT подразделении компании. После первичной «обработки», хакер прислал своим жертвам фишинговую ссылку, ведущую на сайт, который полностью копировал внутренний корпоративный ресурс Cox. Настоящие сотрудники провайдера проглотили наживку и ввели на фейковом сайте свои идентификационные данные. Заполучив логины и пароли, EvilJordie получил доступ к данным клиентов Cox, а именно к именам, адресам, телефонам, email-адресам, секретным вопросам и ответам, PIN-кодам, а, в отдельных случаях, даже к номерам социального страхования. В итоге, EvilJordie опубликовал информацию о восьми пользователях провайдера (через ныне заблокированный Twitter-аккаунт), а также Lizard Squad сменили пароли от 28 пользовательских аккаунтов, в качестве доказательства взлома. ФКС сообщает, что последующие аудит и расследование показали, что всего в результате атаки пострадал 61 абонент Cox. Данные одного или более абонентов, возможно, были скомпрометированы даже хуже, чем в остальных случаях, так как хакер также добрался и до системы Cox VoIP. Что особенно интересно – провайдер так и не уведомил своих абонентов о случившемся. Опираясь на Закон о телекоммуникациях от 1996 года (Telecommunications Act of 1996), Федеральная комиссия по связи усмотрела в действиях Cox Communications нарушение. По закону, операторы сетей обязаны защищать данные своих клиентов от несанкционированного доступа, а также обязаны принимать всевозможные меры предосторожности, чтобы ситуации, подобные вышеописанной, не происходили. Кроме того, провайдер обязан сообщить своим абонентам об утечке данных в течение семи рабочих дней с момента окончания расследования. Теперь провайдер обязуется выплатить 596 тысяч долларов штрафа, официально уведомить пострадавших клиентов о случившемся (год спустя), предоставить им услуги кредитного мониторинга на год, а также выработать «соответствующий всесторонний план» для предотвращения подобных инцидентов в будущем. Cox Communications придется проводить ежегодный аудит безопасности, пентестинг своих систем, создать новую систему мониторинга внешних угроз и учредить нормальную процедуру оповещения клиентов. ФКС будет внимательно следить за выполнением этих предписаний в течение семи лет.

|

|

|

|

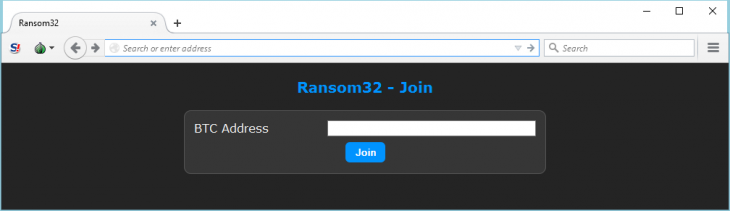

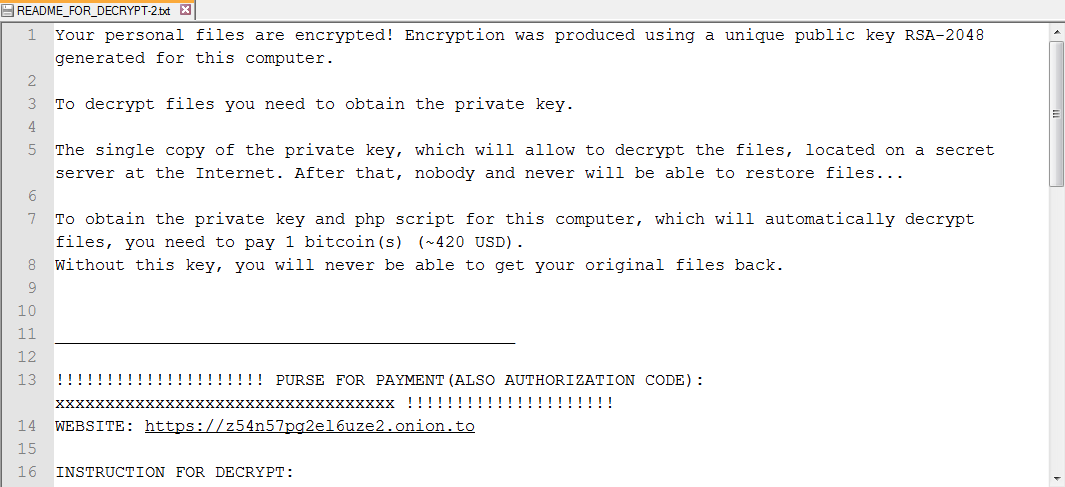

Появился шифровальщик, ориентированный на Linux09.11.15 - https://xakep.ru/2015/11/09/linux-encoder-1/

Специалисты «Доктор Веб» предупреждают: от вредоносного ПО, шифрующего файлы, в наши дни не застрахован никто, включая пользователей Linux. Более того, обнаруженный ими троян Linux.Encoder.1 явно ориентирован на администраторов сайтов, на машине которых развернут собственный веб-сервер. «Доктор Веб» сообщает, что стоит только запустить малварь с правами администратора, и Linux.Encoder.1 тут же загружает файлы с требованиями хакеров и файл, содержащий путь до публичного RSA-ключа, после чего запускает себя как демон и удаляет исходника. RSA-ключ в дальнейшем используется для хранения AES-ключей, с помощью которых троянец шифрует файлы на зараженном компьютере. Интересно, что судя по поведению трояна, главная мишень его авторов – администраторы сайтов. Дело в том, что в первую очередь вредонос шифрует файлы в домашних каталогах пользователей и каталогах, относящихся к администрированию веб-сайтов. Только после этого Linux.Encoder.1 обходит всю остальную систему, начиная с каталога, из которого он был запущен, а следующим шагом — с корневого каталога «/». При этом шифруются файлы с расширениями из заданного списка и только при условии, что имя каталога начинается с одной из заданных вирусописателями строк. Зашифрованные файлы получают новое расширение .encrypted. Требование заплатить выкуп в биткоинах троянец оставляет в каждом каталоге, содержащем зашифрованные файлы:

|

|

|

|

Linux-машины ответственны за половину DDoS-трафика в третьем квартале 2015 года06.11.15 - https://xakep.ru/2015/11/06/q3-ddos/

«Лаборатория Касперского» представила отчет о DDoS-атаках в третьем квартале 2015 года. Некоторые цифры отчета удивляют: к примеру, ботнеты из машин, работающих на базе Linux, набрали ощутимую силу. Инфицированные XOR DDoS устройства в третьем квартале 2015 года сгенерировали 45,6% всего DDoS-трафика. Общие итоги квартала выглядят следующим образом: - В третьем квартале 2015 года DDoS-атакам подвергались цели, расположенные в 79 странах мира.

- 91,6% атакованных ресурсов были расположенные в 10 странах мира.

- Китай, США и Республика Корея остаются лидерами как по количеству зафиксированных атак, так и количеству жертв, страдающих от DDoS-атак.

- Наиболее продолжительная DDoS-атака в третьем квартале 2015 года продолжалась 320 часов (13,3 дней).

- Самыми популярными методами атаки по-прежнему остаются SYN-DDoS, TCP-DDoS и HTTP-DDoS.

- Linux-боты активно используются киберпреступниками, доля DDoS-атак с ботнетов на основе ОС Linux в третьем квартале составила 45,6%.

Возвращаясь к ботнету из Linux-машин: компания Akamai Technologies зафиксировала рост мощностей DDoS-ботнета, состоящего из Linux-компьютеров. Злоумышленники особенно активно атаковали китайские сайты образовательных учреждений и игровых сообществ. Особенностью бота является использование XOR-шифрования как в самой вредоносной программе, так и для коммуникаций C&C-серверами. При этом для своего распространения бот использует брутфорс паролей от учетной записи root в Linux-системах. Еще одна достаточно необычная атака была зафиксирована специалистами компании CloudFlare. Одного из клиентов компании подвергся атаке, чья суммарная мощность составила 275 000 HTTP-запросов в секунду. Для достижения такого эффекта злоумышленники задействовали вредоносный JavaScript, внедренный в рекламу. Iframe с вредоносной рекламой, содержащей JavaScript, запускался в браузерах многочисленных пользователей, и в результате рабочая станция пользователя начинала отправлять XHR-запросы жертве. Эксперты полагают, что подобную вредоносную рекламу могут отображать и некоторые легитимные приложения. Больше других от DDoS-атак в третьем квартале страдал Китай. География атак по странам в целом выглядела следующим образом:  Если говорить о типах атак, то в третьем квартале более половины атак пришлось на SYN-DDoS (51,7% всех атак), доля TCP-DDoS составила 16,4%, HTTP-DDoS — 14,9%. На четвертое место поднялся метод ICMP-DDoS, чей показатель за два последних квартала увеличился более чем вдвое и составил 5,1%.

|

|

|

|

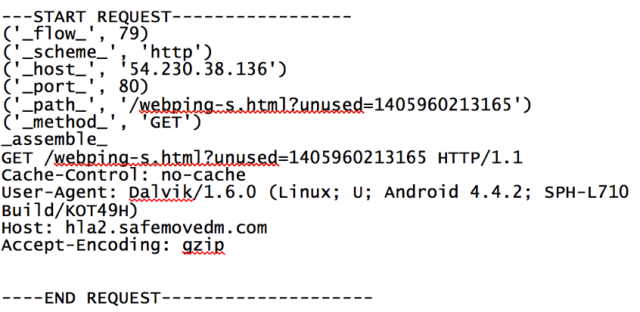

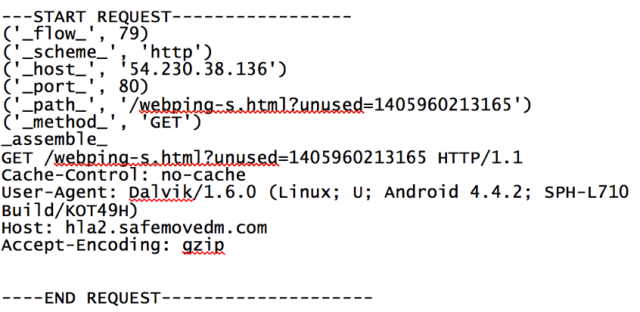

По секрету всему свету: мобильные приложения сливают личные данные пользователей друг другу06.11.15 - https://xakep.ru/2015/11/06/not-so-private-pii/

На страницах ресурса Technology Science было опубликовано исследование, озаглавленное «Кто и что обо мне знает? Изучаем скрытый обмен приватными данными, производимый мобильными приложениями с третьими сторонами» (Who Knows What About Me? A Survey of Behind the Scenes Personal Data Sharing to Third Parties by Mobile Apps). Исследователи проследили за активностью 110 популярных приложений из Google Play и Apple App Store. С каждой стороны взяли по 55 популярнейших приложений, принадлежащих Google, Apple, а также сторонним компаниям. Исследование показало, что Android и iOS-приложения «разбалтывают» частную информацию пользователей (email-адреса, данные о местонахождении, ФИО и так далее) одинаково хорошо. Получилось, что в среднем одно Android-приложение передает личные данные пользователя на 3,1 стороннего домена, тогда как одно iOS-приложение на 2,6 домена. В отдельных случаях медицинские приложения передают запросы, вроде «герпес» или «инфекция», как минимум пяти сторонним ресурсам, не уведомляя об этом пользователя. В целом, показатели для Android ОС таковы: - 73% изученных Android-приложений «сливали» на сторону email-адреса пользователей

- 49% приложений делились с третьими сторонами именами пользователей

- 33% приложений передавали GPS-координаты

- 25% не постеснялись поделиться фактическим адресом пользователя

- 24% и вовсе отправили в неизвестном направлении IMEI устройства и другие данные о телефоне

Кроме того, исследователи подчеркивают, что многие Android-приложения делятся с третьими сторонами комплексами данных, которые потенциально возможно использовать против жертвы. К примеру, официальное приложение Facebook получает имена пользователей и их координаты от семи (!) других приложений, из числа фигурировавших в исследовании: American Well, Groupon, Pinterest, RunKeeper, Tango, Text Free и Timeho. Или домен Appboy.com регулярно получает данные от приложения Glide. Также исследователи обнаружили, что 51 из 55 изученных Android-приложений связаны с неким доменом safemovedm.com. «Назначение этого домена на данный момент неясно, тем не менее, он крайне любопытен. Даже когда на смартфоне не запущено никаких приложений, соединение с этим доменом все равно сохраняется. <…> Относительная пустота информационных потоков, передаваемых safemovedm.com, указывает на что, возможно, используются другие методы коммуникаций (помимо HTTP), которые не замечает mitmproxy», — пишут исследователи.  Представители Google пока никак не прокомментировали предназначение safemovedm.com. Веб-поиск тоже не дает ответа, лишь предлагает теории и домыслы различной степени тяжести. iOS-приложения, в целом, ведут себя не лучше своих Android-«собратьев»: - 47% приложений анализируют и передают третьим сторонам информацию о местонахождении пользователя

- 18% приложений делятся именами пользователей. К примеру, Pinterest имена отправляет на сторонние домены (в том числе на yoz.io.facebook.com, crittercism.com и flurry.com)

- 16% приложений переправляют на сторону email-адреса

Приложения крупных компаний, также как и в случае с Android, готовы поделиться комплексом данных о пользователе. Создатели медицинских приложений для iOS тоже никогда не слышали об этике и личных данных. Так, приложение Period Tracker Lite, предназначенное для наблюдения за менструальными циклами, сливает данные о симптомах типа «бессонница» на apsalar.com. Приложение для поиска работы Snagajob переправляет запросы пользователя, к примеру «автомеханик» или «медсестра», сразу на четыре разных домена, в числе которых 207.net, healthcareresource.com, google-analytics.com и scorecardresearch.com. Единственное, что могут порекомендовать исследователи в сложившейся ситуации, это, по возможности, скармливать приложениям фальшивые данные. Также исследователи пишут, что систему в целом нужно менять, в частности, нужно разрешать пользователям отключать сбор данных. Магазины приложений, в свою очередь, должны лучше информироваться клиентов о том, что их личные данные могут быть переданы (и обязательно будут переданы) третьим сторонам.

|

|

|

|

Банковский троян Tinba атакует российских пользователей06.11.15 - https://xakep.ru/2015/11/06/tinba-attacks-russian-users/

Крохотный банковский троян Tinba (он же Tiny Banker) замечен в атаках на российских и украинских пользователей. Шведский ресурс Abuse.ch сообщает, что за прошлый месяц было зафиксировано порядка 33000 заражений Tinba 2.0, около трети пострадавших – пользователи из России, еще четверть – поляки. Согласно данным Dell SecureWorks, обнаружена версия трона Tinba, нацеленная на пользователей крупнейших российских банков и платежных систем, а также на японские финансовые организации. Это довольно нетипично, так как зачастую вредоносные кампании с использованием банковской малвари координируются именно хакерскими группами России и Украины, но весьма редко бывают нацелены на эти страны. В основном злоумышленники выбирают мишенью пользователей Серверной Америки и Европы. На этот раз хакеры изменили своим привычкам. Dell SecureWorks сообщает, что один из российских банков-мишеней входит в пятерку крупнейших банков Европы. «В данный момент атакующие, стоящие за данной модификацией Tinba, в основном сосредоточились на атаках на финансовые учреждения Shinkin. Банки Shinkin, это региональное объединение финансовых организаций, которые обслуживают малый и средний бизнес, а также местных жителей», — сообщают специалисты Dell SecureWorks. На сегодня существует две версии Tinba: Tinba 1.0, чей исходный код попал в открытый доступ в июле 2014 года, и Tinba 2.0, который значительно превосходит своего предшественника. Эксперты полагают, что обе версии — дело рук хакерских групп из Восточной Европы. В настоящее время Tinba 2.0 продается в составе нескольких ботнет китов, которыми пользуются самые разные группировки. По данным Dell SecureWorks, сегодня активны, как минимум, 12 ботнетов на базе Tinba 2.0.

|

|

|

|

Идет работа над смартфоном, который может использовать Wi-Fi для звонков и сообщений05.11.15 - https://xakep.ru/2015/11/05/wifi-first/

Бюджетный оператор связи FeedomPop подписал контракт с компанией Intel и приступил к созданию смартфона, который, по возможности, будет использовать для работы Wi-Fi хотспоты, вместо сотовых сетей. Во время работы в режиме Wi-Fi, разговоры по телефону и отправка сообщений будут бесплатными. Смартфон получил имя WiFi-first и подробностей о нем пока, к сожалению немного. Известно, что устройство будет базироваться на платформе SoFIA и процессоре Atom x3. Релиза девайса не придется ждать несколько лет, так как старт продаж запланирован уже на будущий 2016 год. Ожидается, что цена WiFi-First будет весьма демократичной: в пределах $99-199. Провайдер FeedomPop вот уже несколько лет пытается «побороть» сотовые сети, доказав, что будущее совсем не за ними. FeedomPop заявляет, что в распоряжении компании имеется «крупнейшая объединенная Wi-Fi сеть в США» и предлагает своим пользователям неограниченный доступ к этой самой сети за $5 в месяц (в том числе для совершения голосовых звонков и отправки сообщений). Обещают, что новое устройство, над которым провайдер работает совместно с инженерами Intel, будет гораздо лучше адаптировано к подобному режиму работы и будет поддержать «бесшовное» переключение между обычными сотовыми сетями и Wi-Fi. Стоит сказать, что идея не нова: подобный проект реализуют и специалисты компании Google. Весной текущего года они занялись созданием виртуальной сети Fi, которая так же использует хотспоты Wi-Fi для улучшения работы операторов Sprint и T-Mobile. Очевидно, Intel верит в успех WiFi-First, даже учитывая мощную конкуренцию со стороны Google в данной области. Недавно фонд Intel Capital инвестировал более 22 млн долларов в десять стартапов, и FeedomPop как раз был в их числе.

|

|

|

|

|