zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

April 21, 2020, 11:42:12 AM Merited by Symmetrick (2) |

|

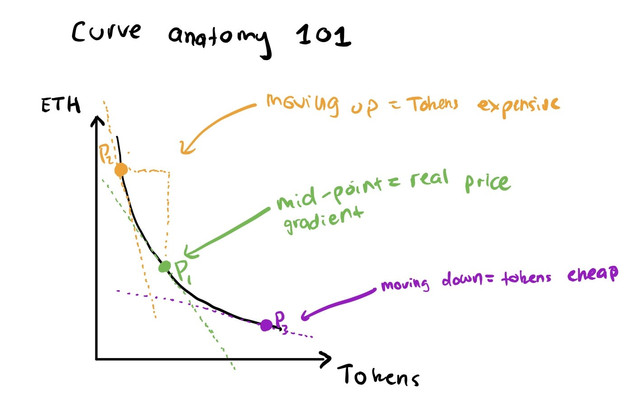

https://defiweekly.substack.com/p/special-edition-imbtc-uniswap-andSpecial Edition: imBTC, Uniswap & dForce Kerman Kohli (С) 21 апреля 2020 Специальный выпуск: imBTC, Uniswap & dForceFrank Topbottom расшифровывает кучу данных в блокчейне. Следите за ним, чтобы оставаться в курсе происходящих сложных технических ситуаций, подобных этим. https://twitter.com/FrankResearcherГлоссарийВот приблизительное оглавление статьи, не стесняйтесь переходить к любому разделу, который вам интересен: AMM 101 - понимание того, как AMM curves работают на очень высоком уровне Reentrancy 101 - понимание, что такое атака повторного входа и как она работает Uniswap x imBTC - начальная атака с использованием Uniswap Force x imBTC - вторая атака с участием dForce и потерей 20 миллионов долларов Hacker x dForce - dForce ведет переговоры с хакером по цепочке (да, я не шучу) Последствия - что мы можем узнать, кто за что отвечает Закрытие - размышление о том, как мы действовали как сообщество и как может выглядеть будущее AMM 101Automated Market Makers - это биржи, у которых нет "стаканов". Цена определяется соотношением активов на бирже. Обмен опирается на формулу ниже: х * у = к х = первый актив (эфир) у = второй актив (немного токена) k = константа, которая всегда должна оставаться неизменной Вот маленькие картинки, которые демонстрируют, как это выглядит практически:  Черная линия обозначена х * у Градиент в любой точке кривой указывает цену между ETH / Token. В середине у вас есть реальная цена, чем дальше вы уходите, тем больше отклонений. Чтобы двигаться вверх к верхней левой части кривой, вам нужно иметь много ETH в пуле и не так много токенов. На данный момент токены очень дороги (для покупки небольшого количества токенов требуется много ETH). Чтобы двигаться вниз к правому нижнему краю кривой, вам нужно иметь много токенов в пуле и немного ETH. Токены очень дешевы на данный момент (много требуемых токенов можно приобрести с небольшим количеством ETH). Я напишу гораздо более подробный пост в еженедельнике DeFi о AMM и о том, кто чем занимается, но сейчас этого должно быть достаточно, чтобы понять атаку, которая произошла. Reentrancy 101Вторым компонентом нашего понимания атак, является то, что называется атакой повторного входа. Проще говоря, повторная атака - это когда неожиданный код вызывается между существующим кодом. Как это работает? Давайте посмотрим на самую известную атаку с повторным входом: взлом DAO 2016 года.  Атакующий создает контракт, из которого он выполняет атаку. Этот контракт имеет две функции. Один для вывода ETH из DAO, второй, который вызывается при получении ETH (стандартная часть любого контракта Solidity ) Контракт вызывает функцию вывода средств и первая строка функции вывода средств заключается в отправке ETH лицу которое запросило вывод средств Поскольку запрашивающий является контрактом и может вызвать функцию, когда он получает ETH, то он, в свою очередь, снова вызывает функцию вывода по контракту DAO! Он продолжает повторять это до тех пор, пока его баланс не будет обновлен, но только для 1 снятия, а не суммы ETH, которую он фактически снял! Сообщество усвоило этот урок за изрядную цену хард-форка, однако, что делает наш случай интересным, так это то, что новый стандарт токенов, ERC-777, фактически вводит преднамеренную уязвимость повторного входа, вызывая отправителя перевода перед отправкой токенов. ! Не беспокойтесь, если эта информация сложная для понимания, ниже вы найдете больше фотографий для изучения. Uniswap x imBTCТо, что делает Uniswap удивительным обменом, заключается в том, что любой может перечислить любой токен без какого-либо разрешения! Когда Uniswap выпустил v1 более года назад, Consensys Dilligence провела аудит Uniswap и обнаружила потенциальный вектор атаки с использованием стандарта токенов ERC-777 и Uniswap ( https://medium.com/consensys-diligence/uniswap-audit-b90335ac007) Фактически, Open Zeppelin решил сделать еще один шаг и создать учебник о том, как использовать эксплойт с кодом для помощи будущему злоумышленнику: https://blog.openzeppelin.com/exploiting-uniswap-from-reentrancy-to-actual-profit Теперь, когда пул imBTC Uniswap достиг большого размера, кто-то подумал: «Эй, это может сработать». Они дали ему шанс и оказалось, что это действительно так! https://bloxy.info/tx/0x206e874ac4645b82806dc06b3ec34c5faa4313d584c9e8688b10697a753eecdbТак что же случилось именно? Вот что: Атакующий покупает imBTC из пула через Uniswap. Баланс ETH увеличился, а imBTC уменьшился. Затем он продает половину купленного imBTC из пула, однако, поскольку он продает imBTC, баланс imBTC не уменьшился Это происходит из-за повторной атаки ERC-777, так как на самом деле он не продает imBTC, а эффективно истощает пул ETH Uniswap ETH! Атакующий зарабатывает не деньги с imBTC, а ETH из пула. Uniswap LPs для imBTC были настоящими неудачниками. В данный момент токены сменили владельца, однако Uniswap не знает, что было сделано несколько вызовов, предполагается, что был сделан только один. Из-за этого он опирается на ошибочные предположения о том, что это за числа, и позволяет атакующему манипулировать математикой кривой. Я убежал на звонок с Майклом (основателем Curve), чтобы лучше понять, как это работает в большем разрешении. Ниже приведены заметки, которые я сделал с примерами номеров, чтобы лучше понять цифры:

|

|

|

|

|

|

|

|

|

|

|

In order to get the maximum amount of activity points possible, you just need to post once per day on average. Skipping days is OK as long as you maintain the average.

|

|

|

Advertised sites are not endorsed by the Bitcoin Forum. They may be unsafe, untrustworthy, or illegal in your jurisdiction.

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

April 21, 2020, 11:42:53 AM

Last edit: April 21, 2020, 12:13:36 PM by zasad@ Merited by Symmetrick (2) |

|

продолжение dForce x imBTCК этому моменту для любого разработчика / протокола, который коснулся imBTC, было очевидно, что эта атака была возможна. Агрегатор токена BTC, BTC++, сразу же заморозил imBTC внутри своих контрактов - и это правильно. Однако внутри каждой истории взлома DeFi всегда есть интересный поворот. Возвращаясь к тому, что несколько месяцев назад китайская команда dForce скопировала исходный код Compound, развернутый в main-net и setup shop. Они хотели запустить “the Compound of Asia”. Хорошо в теории, за исключением того, что команда полностью знала, что они делали сомнительное решение. Crypto - одна из тех отраслей, где вы не можете использовать низкокачественных разработчиков, поскольку стоимость ошибки буквально уничтожает деньги других людей. Несмотря на это, dForce продолжил и начал набирать обороты. Дело дошло до того, что всего неделю назад Multicoin вложил 1,5 млн долларов в dForce: https://multicoin.capital/2020/04/14/our-investment-in-dforce-the-defi-super-network/Крупный инвестор вкладывает деньги в протокол DeFi, этот протокол набирает обороты -а безопасно ли вкладывать туда деньги? Точно нет. Оказывается, что dForce использует imBTC в своем кредитном протоколе, что означает, что кто-то может использовать imBTC для заимствования других активов. Этот хак был более умным в том, как он использовал атаку повторного входа. Хакер вносит значительное количество imBTC в dForce. Это количество imBTC, которое регистрируется в протоколе dForce. Затем наш хакер вносит в протокол 0.000001 imBTC Следующим шагом является снятие первого крупного депозита с imBTC, но затем активация атаки на повторный вход, что означает, что протокол не регистрирует его снятие. Во время этой атаки с повторным входом он заимствует другие активы со своим первоначальным депозитом imBTC. Так как его первоначальный залоговый баланс не вычитается, он может повторно одолжить намного больше, чем его фактическая сумма. Благодаря этому он получает 25 миллионов долларов напрямую от dForce! Затем хакер помещает украденные активы в другие протоколы DeFi, чтобы получить доход  Лучший пример того, что произошло: https://bloxy.info/tx/0xe49304cd3edccf32069dcbbb5df7ac3b8678daad34d0ad1927aa725a8966d52aКраткое изложение понесенных убытков:  Список жертв и потерянных средств: https://drive.google.com/file/d/15SYI-gNkozXKvU0WG15n3f6w0fzNAXZf/viewХакеры и dForceВы не думаете, что это может стать еще более безумным, чем это, не так ли? После того, как команда dForce поняла, что они по существу потеряли все деньги своих вкладчиков, они выбрали необычную тактику. Вести переговоры с хакером в блокчейне. Ниже приведен небольшой пример.      Возможно, вы думаете: зачем вообще вести с ними переговоры? Хорошо получается, что imBTC на самом деле является кастодиальным активом, и эмитентам нужно будет выпустить выкуп для реального BTC, чтобы он был полезен. Если быть более кратким, то imBTC испорчен, и извлечь из него выгоду будет трудно. Вместо этого наш хакер решает сесть за стол переговоров. Вы можете проверить оставшийся твит Frank Topbottom: https://twitter.com/FrankResearcher/status/1251950684334952453ПоследствияИтак, теперь, когда мы изложили на одной странице о том, что произошло и как это произошло, давайте посмотрим на последствия всего этого. Uniswap. Были ли они ответственны? Частично. Хотя они не участвовали в листинге imBTC, на самом деле они заявляют, что не поддерживают ERC-777, но они могли сделать две вещи под своим контролем. Во-первых, выявляйте токены, не совместимые с ERC20, и предупреждайте пользователей об использовании пулов, которые не соответствуют стандартной логике. Во-вторых, они могли бы использовать охранников для повторного входа, которые в первую очередь предотвращают повторную атаку. Я бы не стал их упрекать, а скорее научил разработчиков протоколов думать о таких внешних векторах и предупреждать пользователей. dForce. Были ли они ответственны за то, что случилось? Абсолютно. Все активы, перечисленные на их платформе, должны быть тщательно рассмотрены и проанализированы. Кроме того, они взяли исходный код Compound, не обладая необходимым опытом. Выход на рынок был приоритетом над безопасностью пользователей. Multicoin. Хотя они были просто инвесторами, я думаю, что они играют определенную роль, учитывая их известность в отрасли. Они очень публично поддержали команду, которая, судя по всему, не имела необходимых технических знаний для поддержания протокола децентрализованного кредитования. Копирование и вставка кода не должны быть полностью проницаемы, так как все является открытым исходным кодом, и инновации могут быть ускорены из множества уже доступного кода. Плохо, когда команды, которые не знают, что делают, копируют и вставляют код. Небольшое отличие, но большая разница в результатах. imBTC. Трудно сказать, были ли они здесь виноваты, поскольку придерживались утвержденного стандарта токенов. Они могли бы придумать протоколы, которые собирались интегрировать, с тем, что возможен вектор атаки с повторным входом. Что касается инвесторов, которые следят за этим со стороны, я думаю, что любая команда, которая обладает знаниями об Ethereum / Solidity, получит премию, учитывая тонкости того, как эти вещи работают. Я всегда думал, что произойдет взрыв протоколов DeFi, но, возможно, я бы изменил свою оценку, чтобы только лучшее могло закончиться поставкой и созданием в процессе высококачественного программного обеспечения. Напомню, что талантов в этой отрасли очень мало. ИтогЯ предполагаю, что эта статья завершает специальное издание DeFi Weekly. Этот набор событий действительно выглядит как передача богатства тем, кто более глубоко понимает DeFi (хакер), от тех, кто не понимает (dForce). Погоня за доходностью вслепую - опасная задача, и риски всегда должны быть взвешены. Одной из проблем здесь является то, что это событие, наряду со многими другими, пугает инвесторов от инвестирования в DeFi из-за сложного риска, связанного с объединением токенов / протоколов. @kaiynne19 довольно хорошо подводит итог:

"Погоня за доходностью без учета риска платформы безумна. Надеюсь, это гвоздь в гробу для погони за «без риска»"https://twitter.com/kaiynne/status/1251743290178727936 |

|

|

|

|

marfich97

|

|

April 21, 2020, 12:26:20 PM |

|

По предварительным данным, это может быть связано с раскрытием правоохранителями IP-адреса злоумышленника.

Переговоры велись через комментарии к транзакциям в блокчейне Ethereum.

По большей части я видел там комментарии похоже что от обычных юзеров которые попали из-за хака, хотя и не проверял работали они с контрактом dForce, но в блокчейне писали хакеру за плохую жизнь. А так общение между хакером и представителями dForce если и было, то оно было через имейл сообщения, там они кидали свой имейл, потом писали хакеру чтобы тот проверил почту... если они как-то и договорились, то никто не узнает как именно. Впрочем я не совсем пойму смысл - если уже нашли его IP и есть четкое понимание что это его реальный IP, то с чего спецназу не прийти к нему домой, а если это адрес VPN или прокси.. так за ним может быть еще десятки разных ипов в разных странах и разных сервисах, и даже если везде хранят логи (хотя обычно VPN заявляют что они их не хранят и цепочка может запросто прерватся), то правоохранители все равно не добьются разглашения данных через суды в десятке разных стран мира. Но это все ладно и допустим что есть реальный IP хакера и вот он вернул все, разве это как-то отменяет факт взлома и завладения чужим имуществом? Если после кражи подпишешь явку с повинной там ввиду трудного материального положения то это смягчит наказание, но оно все равно будет. |

|

|

|

|

qwed

Legendary

Offline Offline

Activity: 1862

Merit: 1057

|

|

April 21, 2020, 01:32:46 PM Merited by Symmetrick (1) |

|

dForce. Были ли они ответственны за то, что случилось? Абсолютно. Все активы, перечисленные на их платформе, должны быть тщательно рассмотрены и проанализированы. Кроме того, они взяли исходный код Compound, не обладая необходимым опытом. Выход на рынок был приоритетом над безопасностью пользователей.

Более того, dforce не форкнули код сompound, а украли его потому что у сompound проприетарная лицензия  "хакер" который скорее всего не хакер, а хороший кодер менял часть средств через 1inch, это такой декс агрегатор. Забавное в этой ситуации то, что владельцы этого сервиса, после того как к ним обратилась полиция, сразу слили все логи  Sergej Kunz, the CEO of 1inch.exchange told The Block that the exchange got a request from Singapore police for revealing the attacker’s IP data and helped dForce recover the stolen funds Sergej Kunz, CEO of 1inch.exchange, told The Block that the attacker has returned all the funds because their IP address was shared with Singapore police. https://www.theblockcrypto.com/post/62530/dforce-attacker-returns-all-25m-stolen-funds-back-to-the-defi-project |

|

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

April 21, 2020, 06:31:26 PM |

|

dForce. Были ли они ответственны за то, что случилось? Абсолютно. Все активы, перечисленные на их платформе, должны быть тщательно рассмотрены и проанализированы. Кроме того, они взяли исходный код Compound, не обладая необходимым опытом. Выход на рынок был приоритетом над безопасностью пользователей.

Более того, dforce не форкнули код сompound, а украли его потому что у сompound проприетарная лицензия  "хакер" который скорее всего не хакер, а хороший кодер менял часть средств через 1inch, это такой декс агрегатор. Забавное в этой ситуации то, что владельцы этого сервиса, после того как к ним обратилась полиция, сразу слили все логи  Я против хакинга, но первоначально сложилось мнение, цель была не деньги, а просто надавать dForce лещей за использование чужого труда  Кодер хакнул систему и не смог через то же ДЕФИ, атомарные свопы и децентрализованные миксеры вывести понемногу в монеро. Может скоро узнаем правду  |

|

|

|

|

Akond

|

|

April 23, 2020, 08:26:14 AM |

|

После всех этих историй со взломами Vite Labs отложила запуск своей дефи-платформы, чтобы провести аудит кода. "хакер" который скорее всего не хакер, а хороший кодер менял часть средств через 1inch, это такой декс агрегатор. Забавное в этой ситуации то, что владельцы этого сервиса, после того как к ним обратилась полиция, сразу слили все логи  Криптоманьяки никогда и не позиционировали себя, как шифропанков и в крипту пришли на хайпе, они просто деньги зарабатывают и проблемы с правоохранителями им не к чему. |

|

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

May 22, 2020, 12:48:13 PM Merited by Symmetrick (2) |

|

https://defirate.com/blockfi-hack/BlockFi Experiences Data Breach – Crypto Lending Hack Перевод Взлом данных BlockFi ExperiencesКрипто-кредитная платформа BlockFi( основанная в США) опубликовала подробности взлома данных, раскрывающие информацию о пользователях. https://twitter.com/sassal0x Согласно отчету BlockFi, информация об учетной записи, к которой был получен доступ, включала: имя, адрес электронной почты, дату рождения, почтовый адрес и историю операций. При этом все пользовательские средства, пароль и непубличная идентификационная информация BlockFi, такие как номер социального страхования пользователя, налоговые идентификационные номера, и т. д., не были украдены. Средства клиентов или компании не были украдены. Ключевые моментыВ отчете об инциденте в BlockFi указывалось, что номер телефона сотрудника был взломан и использовался третьей стороной для доступа к части базы данных платформы. Этот тип атаки также известен как замена SIM-карты( SIM swap). В ответ на утечку данных BlockFi предпринял некоторые дополнительные меры предосторожности, чтобы исключить и снизить вероятность повторения этой атаки. Это включает обновления безопасности для систем BlockFi, которые дополнительно ограничивают доступ сотрудников к информации о клиентах, а также обновления телефонных номеров сотрудников и обновления протокола реагирования на инциденты BlockFi. В то время как взлом данных не обязательно раскрывает какую-либо конфиденциальную информацию, такую как номера социального страхования, которая позволит злоумышленнику открывать кредитные карты и / или банковские счета на имя клиента, BlockFi призывает пользователей принять дополнительные меры безопасности для устранения любых дальнейших рисков. Это включает в себя настройку 2FA для учетных записей пользователей и персональных устройств, а также включение адресов из белого списка. Включив адреса из белого списка в вашей учетной записи BlockFi, в любое время, когда вы захотите снять деньги, вам нужно будет добавить новый адрес из белого списка, который вызывает задержку в 72 часа. В конечном итоге, эти две меры предосторожности могут значительно снизить риск того, что BlockFi будет скомпрометирован в будущем. Замечательно видеть, как ведущая проект повышает безопасность до взлома, который приводит к потере средств.

Централизованные компромиссыСделав шаг назад, нарушение безопасности для крупных централизованных бирж не должно удивлять многих ветеранов DeFi. Вообще говоря, эти типы нарушений подчеркивают ценность и важность срвисов, связанных с хранением средств и децентрализованных решений, когда пользователи несут ответственность за обеспечение своих собственных средств. Таким образом, пользователи DeFi могут устранить риск централизации. https://twitter.com/lawmaster"BlockFi также невероятно повезло. Так же, как они объявляют о большой краже данных, биржа BitMEX выходит из строя, и никто не говорит ни о чем другом. Трудный день для проекта BlockFi, который, по моему мнению, только что потерял доверие множества клиентов" (С) Larry Cermak @lawmaster Тем не менее, есть компромиссы для обоих. Для пользователей, которые используют протоколы кредитования DeFi, такие как Compound, вся ваша торговая деятельность и активы находятся в открытом доступе. Это может стать проблемой, если пользователи прикрепят имя ENS, связанное с идентификацией (например, их дескриптор Twitter), к своему адресу Ethereum, который они активно используют для взаимодействия с основными приложениями DeFi. С другой стороны, BlockFi и другие централизованные провайдеры снимают проблемы управления и защиты пользовательских закрытых ключей, а другие идентифицируют информацию с предостережением, что эти типы атак и взломов происходят на довольно регулярной основе на централизованных биржах. Для справки: в 2019 году централизованные биржи в течение года столкнулись с дюжиной утечек данных, в результате чего активы на сумму 292,6 млн. Долларов США и ~ 510 000 учетных записей пользователей были скомпрометированы только в этом году. Однако, как видно из хака bZx, протоколы DeFi также не защищены от подобных атак и нарушений. https://www.coindesk.com/defi-project-bzx-exploited-for-second-time-in-a-week-loses-630k-in-etherУчитывая все это, мы призываем всех пользователей сервисов - централизованных и децентрализованных - принять все необходимые меры предосторожности при работе с вашими крипто-активами. Это означает практику безопасного хранения закрытых ключей, настройку 2FA, добавление адресов из белого списка, отсутствие связи аккаунта через ENS и другие меры по защите вашего драгоценного капитала. Чтобы не отставать от развивающейся ситуации BlockFi, обязательно следите за проектом в Twitter. https://twitter.com/TheRealBlockFi

|

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

May 22, 2020, 02:46:30 PM

Last edit: May 23, 2020, 08:38:46 AM by zasad@ |

|

Взлом данных BlockFi Experiences

Что-то в последнее время не радует вся эта дефи-движуха, сплошные взломы, косяки, манпуляции и уязвимости. Иногда складывается ощущение, что вся эта дефи-истерия явно переоценена.  DeFi не недооценена, я говорю о технологии. Технология объединяет все сферы: торговлю, услуги, банкинг, страхование. Лет через 5-7 поговорим  в 2016 году на solidity работали удвоители, а сегодня? |

|

|

|

|

marfich97

|

|

May 25, 2020, 05:17:49 PM |

|

Взлом данных BlockFi Experiences

Что-то в последнее время не радует вся эта дефи-движуха, сплошные взломы, косяки, манпуляции и уязвимости. Иногда складывается ощущение, что вся эта дефи-истерия явно переоценена.  DeFi не недооценена, я говорю о технологии. Технология объединяет все сферы: торговлю, услуги, банкинг, страхование. Лет через 5-7 поговорим  в 2016 году на solidity работали удвоители, а сегодня? У технологии огромный потенциал, но вообще косяков и взломов и вправду слишком много и за относительно небольшой период времени. Если так и дальше будет, да еще и с ростом количества потерь а не когда вайтхэт хакеры еще и возвращают все, то ажиотаж и рост денег в DeFi может прекратиться и пойти на убыль. |

|

|

|

|

|

sg1983

|

|

May 26, 2020, 02:51:50 PM |

|

Если я не ошибаюсь, то BlockFi это ни разу не DeFi, а вполне себе централизованная платформа по криптокредитованию, так что это к взломам DeFi (связанным с уязвимостью в смартконтрактах) отношения не имеет.

|

|

|

|

|

Valeriy1000000

Copper Member

Jr. Member

Offline Offline

Activity: 770

Merit: 2

|

|

May 27, 2020, 12:25:47 PM |

|

Все говорят о децентрализации, но я сейчас не вижу ни одного проекта полностью децентрализованным. Defi так же в любое время может закрыться. Так же и с криптой если захотят то кошелек будет выделен мошенническим, и все активы станут блокироваться на биржах и обменниках.

|

|

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

June 18, 2020, 02:08:24 PM |

|

|

|

|

|

zasad@ (OP)

Legendary

Offline Offline

Activity: 1750

Merit: 4273

|

|

June 29, 2020, 08:25:57 PM

Last edit: June 30, 2020, 01:46:49 PM by zasad@ Merited by Symmetrick (1) |

|

|

|

|

|

|

sg1983

|

|

June 30, 2020, 06:08:57 AM |

|

DeFi-протокол Balancer был повторно атакован в течение 24 часов. В результате атаки выведено $2300 в токенах Compound (COMP).

(c) Forklog. Что то не прёт пока у балансера, не получается повторить успех компаунда )

|

|

|

|

|

Piterg

Member

Offline Offline

Activity: 420

Merit: 15

|

|

June 30, 2020, 12:57:49 PM |

|

DeFi-протокол Balancer был повторно атакован в течение 24 часов. В результате атаки выведено $2300 в токенах Compound (COMP).

(c) Forklog. Что то не прёт пока у балансера, не получается повторить успех компаунда )

У вас, вернее у Forklog не достоверная информация. Один из разрабов отписался, что на самом деле это не «атака», а просто хорошая арбитражная возможность (которая является одним из фундаментальных механизмов, управляющих протоколом Balancer). Более подробно можно в дискорте проекта все прочитать. |

|

|

|

|

Egorka121275

Jr. Member

Offline Offline

Activity: 812

Merit: 1

|

|

June 30, 2020, 06:20:12 PM |

|

Подобные атаки не особо внушают доверия к DeFi, я думаю, что пока разработчики не придумают 100% систему защиты от хакерских атак-ни о каком серьезном развитии DeFi речи быть не может. Слишком уж рискованно все это выглядит.

|

|

|

|

|

|

Akond

|

|

July 01, 2020, 08:49:17 AM |

|

Подобные атаки не особо внушают доверия к DeFi, я думаю, что пока разработчики не придумают 100% систему защиты от хакерских атак-ни о каком серьезном развитии DeFi речи быть не может. Слишком уж рискованно все это выглядит.

Ни о каком доверии всему этому хайпу под названием "дефи-проекты" не может быть и речи. И 100% защиты никогда не будет, нет ничего такого, что нельзя было бы взломать. Скоро только наверное ленивый себе дефи не запилит и всё равно средства понесут, как снова заносят в ранее уже взломанные проекты. |

|

|

|

|

Piterg

Member

Offline Offline

Activity: 420

Merit: 15

|

|

July 03, 2020, 06:37:49 AM |

|

Подобные атаки не особо внушают доверия к DeFi, я думаю, что пока разработчики не придумают 100% систему защиты от хакерских атак-ни о каком серьезном развитии DeFi речи быть не может. Слишком уж рискованно все это выглядит.

Ни о каком доверии всему этому хайпу под названием "дефи-проекты" не может быть и речи. И 100% защиты никогда не будет, нет ничего такого, что нельзя было бы взломать. Скоро только наверное ленивый себе дефи не запилит и всё равно средства понесут, как снова заносят в ранее уже взломанные проекты. Да именно хайп идет и 2020 год будет годом DeFi, так же как прошлый был годом ИЕО. Что касается безопасности, да есть сырые моменты, но крупные проекты, думаю проблематично будет взломать. Недавний случай с балансером, сам проект тут не виноват был, здесь именно была проблема в специфике токена, где взломали пул (там было сжигание каждый раз при тразе), и также в этом году в марте, когда макер дао понес убытки из за резкого падения эфира, газ подскочил до 250, из за этого не сработали ликвидации и этим воспользовались даже не хакеры, а те кто постоянно пользовался и вывели за копейки эфир у жирных кредиторов. |

|

|

|

|

|

sg1983

|

|

July 03, 2020, 08:38:01 AM |

|

Подобные атаки не особо внушают доверия к DeFi, я думаю, что пока разработчики не придумают 100% систему защиты от хакерских атак-ни о каком серьезном развитии DeFi речи быть не может. Слишком уж рискованно все это выглядит.

Ни о каком доверии всему этому хайпу под названием "дефи-проекты" не может быть и речи. И 100% защиты никогда не будет, нет ничего такого, что нельзя было бы взломать. Скоро только наверное ленивый себе дефи не запилит и всё равно средства понесут, как снова заносят в ранее уже взломанные проекты. Да именно хайп идет и 2020 год будет годом DeFi, так же как прошлый был годом ИЕО. Что касается безопасности, да есть сырые моменты, но крупные проекты, думаю проблематично будет взломать. Недавний случай с балансером, сам проект тут не виноват был, здесь именно была проблема в специфике токена, где взломали пул (там было сжигание каждый раз при тразе), и также в этом году в марте, когда макер дао понес убытки из за резкого падения эфира, газ подскочил до 250, из за этого не сработали ликвидации и этим воспользовались даже не хакеры, а те кто постоянно пользовался и вывели за копейки эфир у жирных кредиторов. Балансер как раз был виноват, т.к. их предупреждали о такой вероятности, но они не стали слушать и не заплатили аудиторам в рамках баг баунти. К их чести, они полностью признали свою вину, заплатили баг баунти и пообещали компенсировать все потери за свой счет. |

|

|

|

|

Piterg

Member

Offline Offline

Activity: 420

Merit: 15

|

|

July 04, 2020, 06:00:23 PM |

|

Подобные атаки не особо внушают доверия к DeFi, я думаю, что пока разработчики не придумают 100% систему защиты от хакерских атак-ни о каком серьезном развитии DeFi речи быть не может. Слишком уж рискованно все это выглядит.

Ни о каком доверии всему этому хайпу под названием "дефи-проекты" не может быть и речи. И 100% защиты никогда не будет, нет ничего такого, что нельзя было бы взломать. Скоро только наверное ленивый себе дефи не запилит и всё равно средства понесут, как снова заносят в ранее уже взломанные проекты. Да именно хайп идет и 2020 год будет годом DeFi, так же как прошлый был годом ИЕО. Что касается безопасности, да есть сырые моменты, но крупные проекты, думаю проблематично будет взломать. Недавний случай с балансером, сам проект тут не виноват был, здесь именно была проблема в специфике токена, где взломали пул (там было сжигание каждый раз при тразе), и также в этом году в марте, когда макер дао понес убытки из за резкого падения эфира, газ подскочил до 250, из за этого не сработали ликвидации и этим воспользовались даже не хакеры, а те кто постоянно пользовался и вывели за копейки эфир у жирных кредиторов. Балансер как раз был виноват, т.к. их предупреждали о такой вероятности, но они не стали слушать и не заплатили аудиторам в рамках баг баунти. К их чести, они полностью признали свою вину, заплатили баг баунти и пообещали компенсировать все потери за свой счет. Кто их предупреждал об этом? Существование функции gulp() не является вектором атаки. Тот злоумышленник вытащил всю STA из бассейна, прежде чем забрать все. Это просто позволило злоумышленнику истощить другие ресурсы в пуле. Основным вариантом использования gulp () являются такие вещи, как аирдропы или процентные токены. |

|

|

|

|

|